Ein WebRTC-Leak (Web Real-Time Communication Leak) bezieht sich auf eine Sicherheitslücke, bei der die echte IP-Adresse eines Benutzers trotz der Verwendung eines VPN oder eines Proxy-Servers offengelegt werden kann. WebRTC ist eine Technologie, die es ermöglicht, Audio, Video und Daten direkt zwischen Webbrowsern auszutauschen, ohne dass zusätzliche Plugins benötigt werden. Diese Funktion ist in modernen Browsern wie Chrome, Firefox und Opera integriert.

WebRTC

WebRTC (Web Real-Time Communication) ist ein Open-Source-Framework, das entwickelt wurde, um Echtzeitkommunikation direkt in Webbrowsern zu ermöglichen. Der Hauptzweck besteht darin, Peer-to-Peer-Verbindungen für Audio-, Video- und Datenübertragungen zu ermöglichen, ohne dass zusätzliche Plug-ins oder externe Anwendungen erforderlich sind.

Clientseite

Fast alle modernen Browser (mit Ausnahme von Internet Explorer) unterstützen WebRTC. Tools wie Zoom, Google Meet, Facebook Messenger und Discord nutzen WebRTC, um Echtzeitkommunikation zu ermöglichen. Bei der Verwendung von WebRTC können bestimmte Verbindungsdaten, einschließlich Ihrer lokalen und öffentlichen IP-Adresse, an andere Teilnehmer einer Videokonferenz weitergegeben werden. Dies liegt daran, dass WebRTC Peer-to-Peer-Verbindungen direkt zwischen den Teilnehmern herstellt.

Serverseite

Auf der Serverseite erfordert dies die Implementierung von STUN- und TURN-Servern, die WebRTC-Clients beim Aufbau einer Peer-to-Peer-Verbindung unterstützen. TURN wird insbesondere dann verwendet, wenn eine direkte Peer-to-Peer-Verbindung aufgrund von Netzwerkbeschränkungen nicht möglich ist. In diesem Fall fungiert der TURN-Server als Relay, das den gesamten Datenverkehr zwischen den Endpunkten weiterleitet.

Schutzmaßnahmen bei WebRTC

WebRTC kann bereits im Browser deaktiviert werden oder es werden VPN-Provider verwendet, die eine WebRTC Leak Prevention integriert haben. Hier sind verschiedene Ansätze denkbar, die jeweils Vor- und Nachteile haben. Letztlich ist auch der Schutzbedarf des Nutzers entscheidend, um eine Balance zwischen Sicherheit und Nutzerkomfort zu finden. Ein Whistleblower, der kompromittierende Dokumente auf einen Server hochladen möchte, hat andere Sicherheitsanforderungen als jemand, der aus einem Hotelzimmer im Ausland an einem Web-Meeting teilnehmen möchte.

Mozilla Firefox

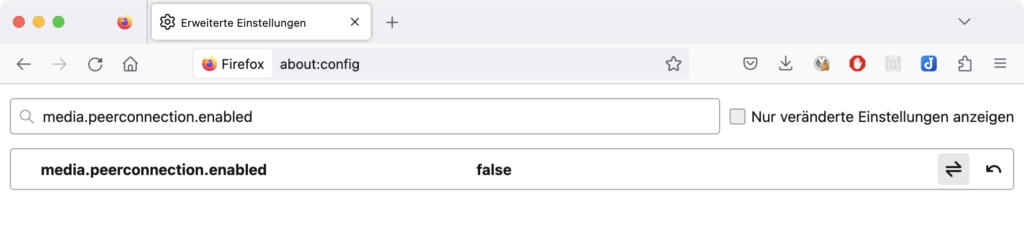

Bei einem hohen persönlichen Schutzbedarf und geringen Anforderungen an den Benutzerkomfort kann WebRTC bereits im Browser deaktiviert werden. Setzen Sie beispielsweise in Mozilla Firefox die Option media.peerconnection.enabled in den Einstellungen auf false:

Google Chrome

In Google Chrome implementiert das Plugin WebRTC Network Limiter eine zusätzliche Schutzebene, indem die von WebRTC verwendeten IP-Adressen und Netzwerkschnittstellen kontrolliert werden. Es hilft dabei, private und ungenutzte öffentliche IP-Adressen zu blockieren und kann WebRTC-Verkehr über Proxy-Server zwingen, um Informationslecks zu verhindern. Während das Plugin nützlich ist, um Ihre IP-Adresse zu schützen, kann es ggf. die Funktionalität von WebRTC-Anwendungen beeinträchtigen, insbesondere wenn UDP-Verkehr blockiert wird. Es deaktiviert WebRTC jedoch nicht vollständig, wie es bei Firefox der Fall ist.

JavaScript

Der Vollständigkeit halber sei erwähnt, dass das Deaktivieren von JavaScript in Browsern wie Chrome oder Firefox eine weitere effektive Möglichkeit ist, WebRTC-Lecks zu verhindern, da WebRTC stark von JavaScript abhängig ist. Ohne JavaScript kann WebRTC nicht funktionieren, da die API-Aufrufe, die WebRTC-Verbindungen initiieren, nicht ausgeführt werden können. In den meisten Fällen ist das Deaktivieren von JavaScript jedoch nicht die bevorzugte Methode zur Verhinderung von WebRTC-Leckagen, da es die Benutzererfahrung erheblich beeinträchtigt. Es handelt sich vielmehr um eine drastische Maßnahme, die nur in speziellen Szenarien oder bei extrem hohen Anforderungen an die Privatsphäre eingesetzt wird.

Proxy- oder VPN-Server

Proxy-Server und VPN-Server spielen eine wichtige Rolle bei der Verwaltung von WebRTC-Verbindungen, insbesondere im Hinblick auf den Schutz der Privatsphäre. Ein VPN-Server ersetzt die echte IP-Adresse des Benutzers durch die des VPN-Servers, was auch für WebRTC-Verbindungen gilt, solange diese durch den VPN-Tunnel geleitet werden. Ein korrekt konfigurierter VPN-Dienst kann daher verhindern, dass die echte IP-Adresse über WebRTC preisgegeben wird. Proxy-Server können so konfiguriert werden, dass sie den WebRTC-Datenverkehr über sich selbst leiten, anstatt ihn direkt zwischen den Peers auszutauschen. Dies erhöht den Schutz der Privatsphäre, kann sich jedoch auf die Verbindungsgeschwindigkeit auswirken, da WebRTC typischerweise UDP verwendet, während viele Proxy-Server standardmäßig nur TCP unterstützen. In solchen Fällen kann der WebRTC-Verkehr blockiert oder eingeschränkt werden, um Datenlecks zu vermeiden.

Ein wichtiger Aspekt bei der Verwendung von VPNs oder Proxy-Servern ist das Vertrauen in den Anbieter. Da der Anbieter den gesamten Datenverkehr, einschließlich WebRTC-Verbindungen, überwachen und analysieren kann, ist es wichtig, einen vertrauenswürdigen VPN-Dienst zu wählen, der keine sensiblen Daten speichert. Die Wahl des richtigen VPN-Anbieters sollte daher auch auf dessen Transparenz hinsichtlich des Umgangs mit WebRTC und der Implementierung von Schutzmaßnahmen basieren. Ein Anbieter, der offen über seine Richtlinien informiert, bietet in der Regel mehr Vertrauen und Sicherheit.

WebRTC Leak Test

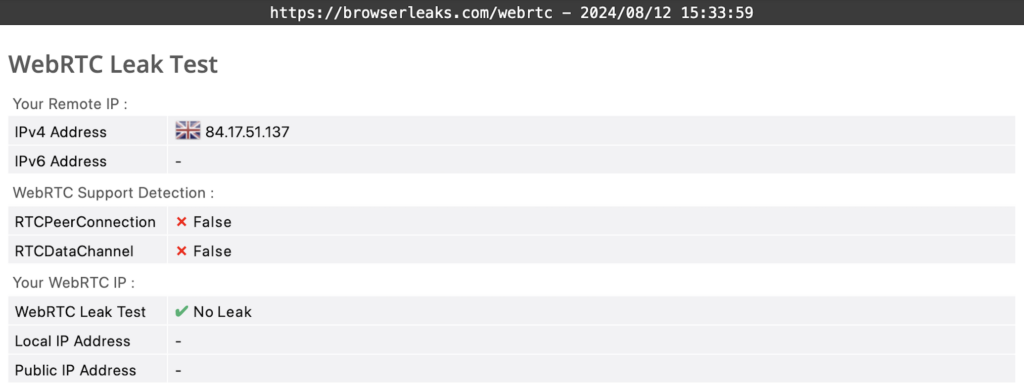

Die Website https://browserleaks.com bietet eine umfassende Sammlung von Tools, mit denen detaillierte Informationen über die Datenschutz- und Sicherheitseinstellungen des Webbrowsers abgerufen werden können. Sie können verschiedene Arten von Leaks identifizieren, darunter IP-Adressen, WebRTC-Leaks, Fingerprinting-Daten, Canvas-Informationen und viele andere Aspekte, die die Privatsphäre im Internet beeinträchtigen können. Mit diesen Tools können Sie die Sichtbarkeit und das Verhalten Ihres Browsers analysieren, um mögliche Schwachstellen zu erkennen und geeignete Maßnahmen zum Schutz Ihrer Privatsphäre zu ergreifen:

Der Screenshot zeigt einen Ausschnitt aus einem Test, der mit einem Firefox mit deaktiviertem WebRTC durchgeführt wurde. Die Verbindung wurde über ein VPN aufgebaut, dessen Exit-Server sich in England befindet.

![]()