In der Regel wird der Benutzer auf einen speziellen Tor-Browser zurückgreifen, da dieser bereits alle erforderlichen Konfigurationen standardmäßig eingestellt hat, um ein sicheres anonymes Surfen zu ermöglichen. Des Weiteren etabliert der Torbrowser eine Verbindung zum Tor-Netzwerk, sodass eine manuelle Installation von Tor an dieser Stelle nicht erforderlich ist.

Im Folgenden wird die Konfiguration eines regulären Browsers erörtert, um ein vergleichbares Sicherheitsniveau zu erreichen, wie es bei der Verwendung eines Tor-Browsers der Fall ist. Dies ist beispielsweise auf Plattformen vonnöten, die zwar Tor unterstützen, für die es jedoch noch keine Portierung des Tor-Browsers gibt. Ein Beispiel hierfür ist - Stand heute - Linux ARM64.

Dem nachfolgenden Setup liegt ein Ubuntu-Server ARM64 mit Ubuntu-Desktop zugrunde, bei dem Tor bereits grundlegend installiert und konfiguriert wurde (Siehe: Tor - The Onion Router). Der Inhalt richtet sich zudem an interessierte Nutzer, die möglicherweise einen erhöhten Schutzbedarf ihrer Identität haben und sich mit den Risiken, die bei der Verwendung von Tor entstehen, sowie den Möglichkeiten zu deren Verhinderung vertraut machen möchten.

Die Wahl des Browsers

Mozilla Firefox

Der Tor-Browser basiert auf Mozilla Firefox ESR (Extended Support Release) und bietet sich als Alternative an, zumal er bereits auf einem Ubuntu-Desktop vorinstalliert wird und somit im Standard-Repository enthalten ist. Firefox zeichnet sich durch eine hohe Flexibilität aus und lässt sich mittels verschiedener Add-ons, wie beispielsweise NoScript und uBlock Origin, sicherer konfigurieren. Diese Add-ons ermöglichen die Blockierung von Skripten sowie die Unterdrückung von Werbung. Darüber hinaus bietet Firefox robuste Datenschutzeinstellungen, zu denen unter anderem der Erweiterte Tracking-Schutz sowie der Strenge Modus zählen. Der Erweiterte Tracking-Schutz blockiert Drittanbieter-Tracker, während der Strenge Modus eine noch umfassendere Blockierung von Inhalten ermöglicht.

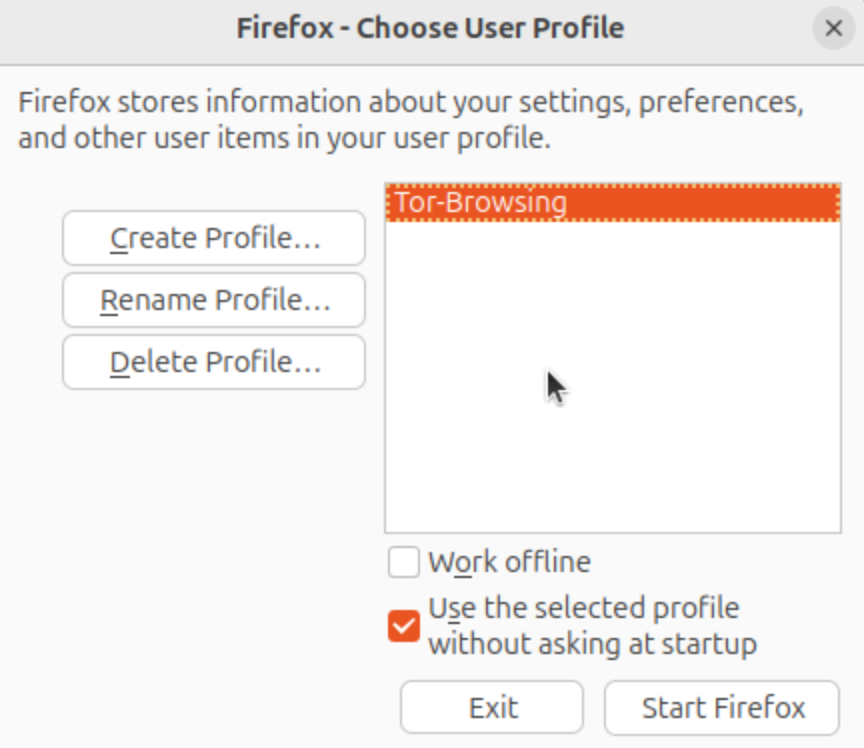

ProfileManager

Erstellen Sie zunächst ein eigenes Profil für das Browsen im Tor-Netzwerk. Dadurch werden alle Einstellungen und installierte Plugins in diesem Profil isoliert. So können Sie bei Bedarf einfach ein weiteres Profil einrichten, um ein normales Arbeiten im Clear-Web zu ermöglichen, welches keine so hohen Anforderungen an die Sicherheit und den Datenschutz stellt. Öffnen Sie dazu den Firefox ProfileManager mit folgendem Kommando:

$ firefox -ProfileManager

Proxy Setup

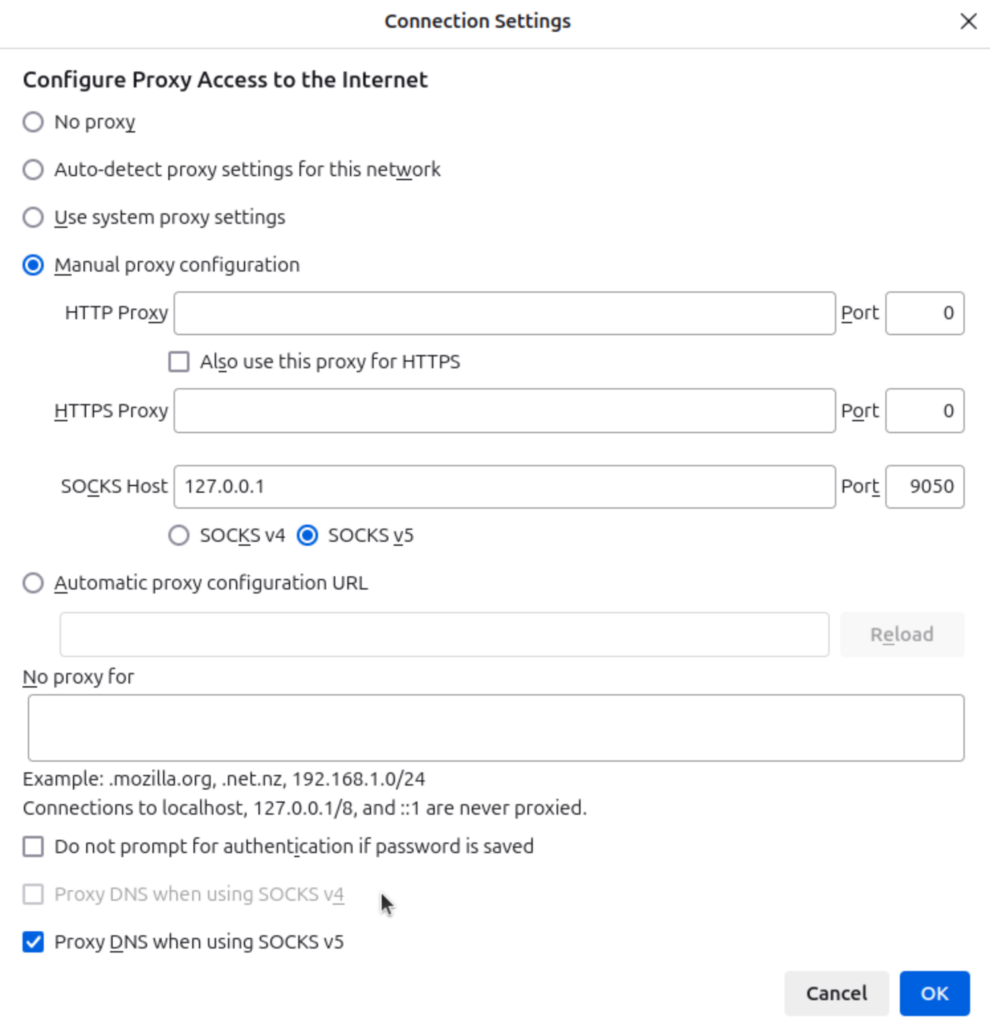

Um Firefox über das Tor-Netzwerk zu leiten, müssen Sie die Proxy-Einstellungen im Browser anpassen. Gehen Sie zu about:preferences#general und nehmen Sie dort folgende Proxyserver-Einstellungen vor:

about:config (General & Telemetrie)

Firefox ist sehr anpassungsfähig und bietet eine Vielzahl von Einstellungen, die der Benutzer vornehmen kann. Die folgenden Einstellungen passen den Funktionsumfang von Firefox an den des Tor-Browsers an, auch wenn die Einstellungen des Tor-Browsers nicht vollständig umgesetzt werden können. Sie bieten jedoch eine solide Grundlage, um die Anonymität und Sicherheit im Tor-Netzwerk zu erhöhen. Sie können die Konfigurationseinstellungen im Menü about:config vornehmen oder die folgende Konfigurationsdatei user.js kopieren und im Profilverzeichnis speichern. Beim nächsten Start von Firefox werden die Einstellungen dann automatisch übernommen:

// user.js Datei für Firefox Datenschutz und Sicherheitseinstellungen

// Deaktivieren der Telemetrie

user_pref("toolkit.telemetry.enabled", false); // Default: true

user_pref("toolkit.telemetry.unified", false); // Default: true

user_pref("toolkit.telemetry.archive.enabled", false); // Default: true

user_pref("toolkit.telemetry.newProfilePing.enabled", false); // Default: true

user_pref("toolkit.telemetry.updatePing.enabled", false); // Default: true

user_pref("toolkit.telemetry.shutdownPingSender.enabled", false); // Default: true

user_pref("toolkit.telemetry.bhrPing.enabled", false); // Default: true

user_pref("toolkit.telemetry.firstShutdownPing.enabled", false); // Default: true

// Deaktivieren der Health Reports

user_pref("datareporting.healthreport.uploadEnabled", false); // Default: true

// Deaktivieren der Normandy Experimente

user_pref("app.normandy.enabled", false); // Default: true

user_pref("app.shield.optoutstudies.enabled", false); // Default: true

// Aktivieren des Fingerprinting-Schutzes

user_pref("privacy.resistFingerprinting", true); // Default: false

// Deaktivieren von WebRTC

user_pref("media.peerconnection.enabled", false); // Default: true

// HTTPS-Only Modus aktivieren

user_pref("dom.security.https_only_mode", true); // Default: false

// DNS-over-HTTPS deaktivieren (optional, falls DoH nicht gewünscht ist)

user_pref("network.trr.mode", 5); // Default: 0

// Cookies von Drittanbietern blockieren

user_pref("network.cookie.cookieBehavior", 1); // Default: 4

// Cookie-Einstellungen

user_pref("network.cookie.lifetimePolicy", 2); // Löscht Cookies nach jeder Sitzung. Default: 0

user_pref("privacy.clearOnShutdown.cookies", true); // Cookies beim Shutdown löschen. Default: false

user_pref("privacy.clearOnShutdown.offlineApps", true); // Offline-Daten beim Shutdown löschen. Default: false

user_pref("privacy.clearOnShutdown.siteSettings", false); // Website-Einstellungen beibehalten. Default: false

user_pref("privacy.sanitize.sanitizeOnShutdown", true); // Browserdaten beim Schließen löschen. Default: false

user_pref("privacy.sanitize.timeSpan", 0); // Alle Daten beim Löschen löschen. Default: 1 (letzte Stunde)

// Zusätzliche Sicherheitseinstellungen

user_pref("privacy.firstparty.isolate", true); // Default: false

user_pref("network.http.referer.XOriginPolicy", 2); // Default: 0

user_pref("network.http.referer.XOriginTrimmingPolicy", 2); // Default: 0

user_pref("webgl.disabled", true); // Default: false

user_pref("dom.webaudio.enabled", false); // Default: true

user_pref("media.navigator.enabled", false); // Default: true

user_pref("geo.enabled", false); // Default: true

// Proxy-Einstellungen für Tor (falls benötigt)

user_pref("network.proxy.socks", "127.0.0.1"); // Default: empty

user_pref("network.proxy.socks_port", 9050); // Default: 0

user_pref("network.proxy.socks_remote_dns", true); // Default: false

user_pref("network.proxy.type", 1); // Default: 0

Add-On

In der Regel sollte auf die Installation von Add-Ons in einer Umgebung mit hoher Sicherheit so weit wie möglich verzichtet werden. Add-Ons bringen ihre eigene Funktionalität mit, die Ihre Bemühungen um Sicherheit und Anonymität untergraben können. Außerdem sind schlecht gewartete Add-Ons von Drittanbietern anfällig für Sicherheitslücken.

NoScript

Ein unverzichtbares Add-on für die Verwendung von Firefox in potenziell unsicheren Umgebungen wie dem Tor-Netzwerk ist NoScript, um die Ausführung von JavaScript, Java und Flash nur auf vertrauenswürdigen Websites zuzulassen. Im Tor-Browser ist NoScript so eingestellt, dass standardmäßig alle Skripte blockiert werden, was die Sicherheit deutlich erhöht.

Brave

Ein weiterer nennenswerter Browser ist Brave. Er basiert auf Chromium, einem Open-Source-Projekt von Google, das die Grundlage für eine Vielzahl von Browsern bildet. Der Brave-Browser integriert eine Vielzahl von Anpassungen und Funktionen, die den Schutz der Privatsphäre der Nutzer zum Ziel haben. Dazu gehören ein integrierter Werbeblocker, Tracking-Schutz sowie die Möglichkeit, Webseiten in einem Private Window with Tor zu öffnen, wodurch der Webverkehr über das Tor-Netzwerk geleitet wird. Darüber hinaus entfernt Brave standardmäßig alle Google-bezogenen Dienste und Telemetrie, die in der Standardimplementierung von Chromium enthalten sind.

Installation

Brave ist nicht standardmäßig in Debian-basierten Linux-Systemen enthalten, aber die Brave-Entwickler stellen ein eigenes Repository zur Verfügung, über das der Brave-Browser installiert und aktualisiert werden kann.

Das folgende Kommando lädt den GPG-Keyring für das Brave-Browser-Repository herunter und speichert ihn im Verzeichnis /usr/share/keyrings. Dieser Schlüssel wird dann verwendet, um sicherzustellen, dass die von Brave installierten Pakete authentisch sind und nicht manipuliert wurden:

$ sudo curl -fsSLo /usr/share/keyrings/brave-browser-archive-keyring.gpg https://brave-browser-apt-release.s3.brave.com/brave-browser-archive-keyring.gpgDas folgende Kommando fügt das Brave-Browser-Repository zur Liste der APT-Quellen des Systems hinzu, so dass Pakete aus dem Brave-Repository installiert und mit APT verwaltet werden können. Das Repository ist mit dem zuvor heruntergeladenen GPG-Schlüssel gesichert, um die Integrität und Authentizität der Pakete zu gewährleisten:

$ echo "deb [signed-by=/usr/share/keyrings/brave-browser-archive-keyring.gpg] https://brave-browser-apt-release.s3.brave.com/ stable main"|sudo tee /etc/apt/sources.list.d/brave-browser-release.listMit dem Kommando sudo apt update wird die Paketliste aktualisiert und das Brave-Repository in die Liste der verfügbaren Paketquellen aufgenommen. Auf diese Weise stellt APT sicher, dass es über die aktuellsten verfügbaren Informationen zu allen installierbaren Paketen verfügt, einschließlich derer aus dem Brave-Repository. Mit sudo apt install brave-browser wird der Browser heruntergeladen und installiert:

$ sudo apt update

$ sudo apt install brave-browserEt voilà

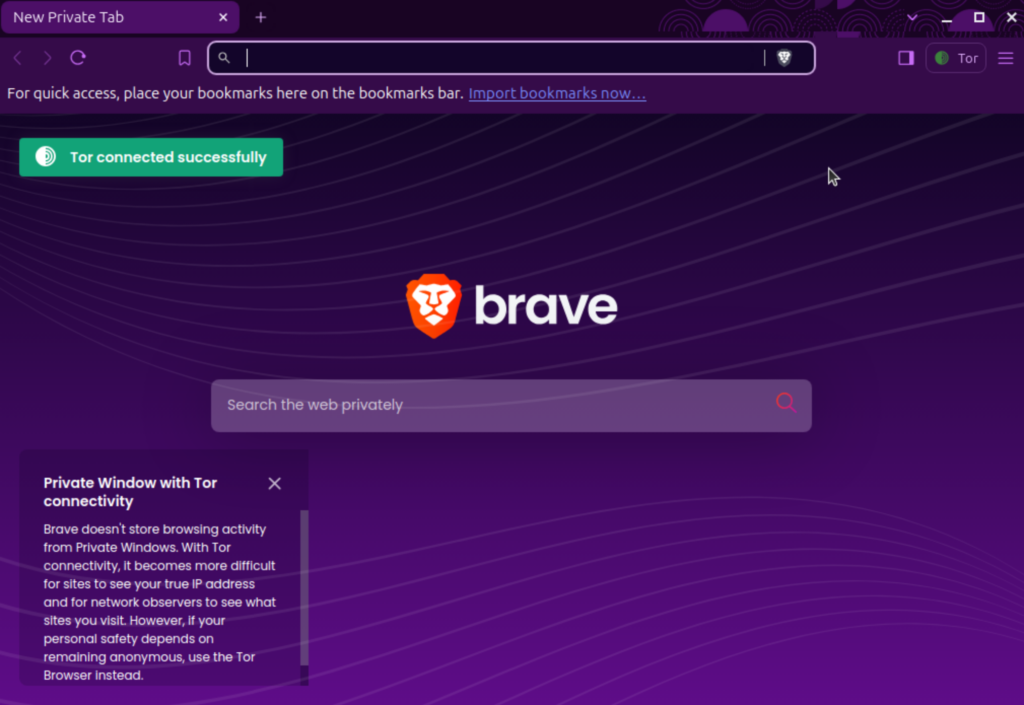

Private Window with Tor

Mit der Tastenkombination Alt + Shift + N starten Sie ein neues privates Fenster mit Tor. Der Browser verbindet sich dann automatisch mit dem Tor-Netzwerk:

Zusätzliche Sicherheitseinstellungen

Der Brave-Browser ist von Haus aus auf Datenschutz und Sicherheit ausgelegt und bietet einige Funktionen, die ihn zu einer guten Alternative für sicheres Surfen im Tor-Netzwerk machen. Es gibt jedoch einige zusätzliche Einstellungen und Anpassungen, die vorgenommen werden können, um ein Sicherheitsniveau zu erreichen, das mit einem gut konfigurierten Firefox für das Tor-Netzwerk vergleichbar ist:

Standort Tracking deaktivieren:

- Navigieren Sie zu

Settings→Privacy and security→Site and Shield Settings→Permissionsund aktivieren SieDon't allow sites to see your location.

WebRTC-Leaks verhindern:

WebRTCkann die echte IP-Adresse preisgeben, auch wenn ein VPN oder Tor verwendet wird. Um dies zu verhindern, navigieren Sie zuSettings→Privacy and securityund setzen SieWebRTC IP handling policyaufDisable non-proxied UDP.

Telemetrie deaktivieren:

- Navigieren Sie zu

Settings→Privacy and security→Data collectionund deaktivieren Sie alle Optionen dieser Kategorie.

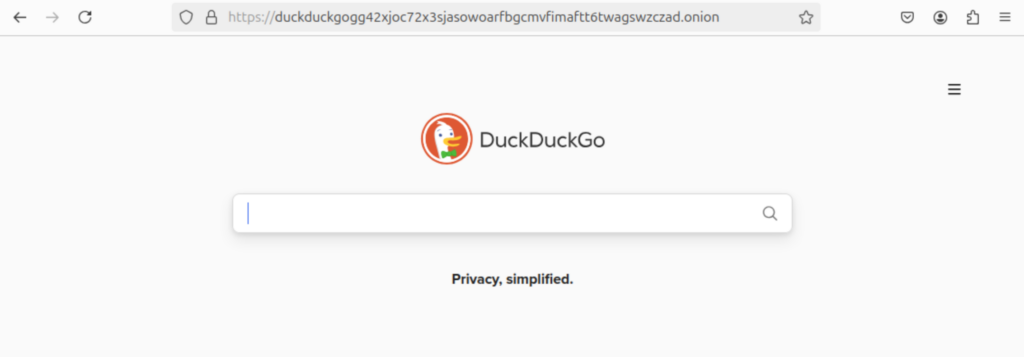

Proof of Concept

Testen Sie Ihre Konfiguration, indem Sie die Onion-Seite der Suchmaschine DuckDuckGo ansurfen. Onion-Adressen sind nur im Tor-Netzwerk erreichbar. Diese Suchmaschine ist auch für das Tor-Netzwerk geeignet und der ideale Ausgangspunkt für Ihre ersten Ausflüge ins Tor-Netzwerk.

https://duckduckgogg42xjoc72x3sjasowoarfbgcmvfimaftt6twagswzczad.onion

![]()