Im Artikel Passwortlose Authentifizierung werden die Details einer Passkey Authentifizierung und ihre Komponenten näher beschrieben. Im folgenden Beispiel wird eine WordPress-Seite mit Passkey gesichert und KeePassXC als MDC Authentifikator verwendet. Folgende Voraussetzungen müssen erfüllt sein:

KeePassXCmindestens in der Version 2.7.7- Die

KeePassXC Browser Extensionmuss installiert sein. Passkeymuss in derKeepPassXC Browser Extensionaktiviert sein.- In WordPress muss eine WebAuthn Extension installiert sein (z.B.

WP-WebAuthn). - Die PHP-Erweiterungen

gmpundmbstringmüssen auf dem Server installiert sein.

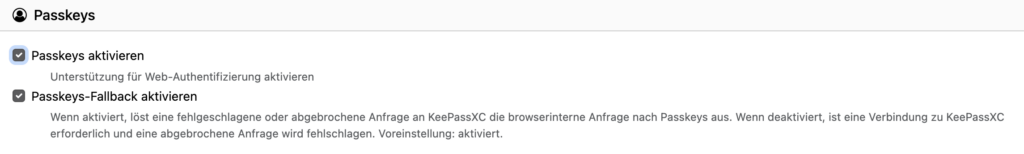

KeePassXC Browser Extension

Wenn Sie KeePassXC schon länger nutzen, haben Sie wahrscheinlich bereits das Browser Plugin installiert. In der Konfiguration des Plugins aktivieren Sie die Funktion Passkeys:

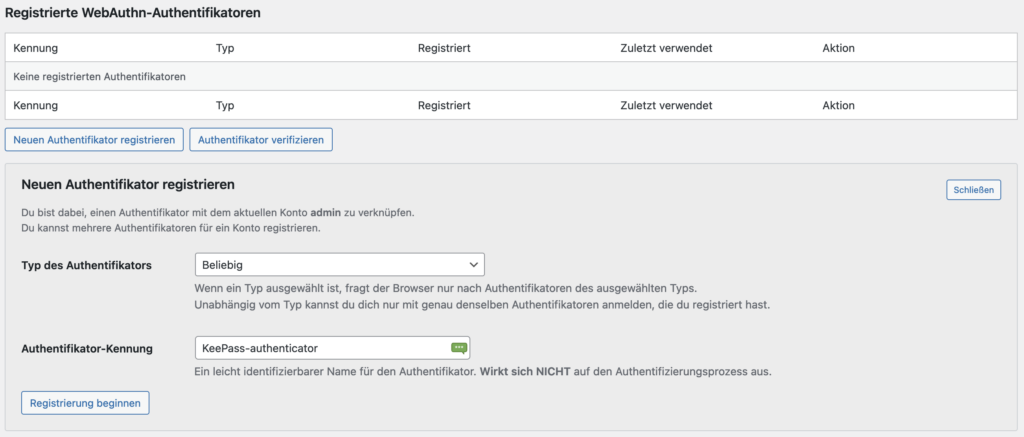

WP-WebAuthn Plugin in WordPress

Nach der Installation des WP-WebAuthn Plugins in WordPress und einer grundlegenden Konfiguration (die Standardeinstellungen sind für die ersten Schritte ausreichend) wird im Benutzerprofil ein neuer Authentifikator registriert:

Dieser Vorgang öffnet in KeePassXC ein Fenster, in dem der Vorgang bestätigt werden muss. Dadurch wird das Schlüsselpaar erzeugt und der erzeugte Passkey gespeichert (KeePassXC: Menü → Datenbank → Passkeys).

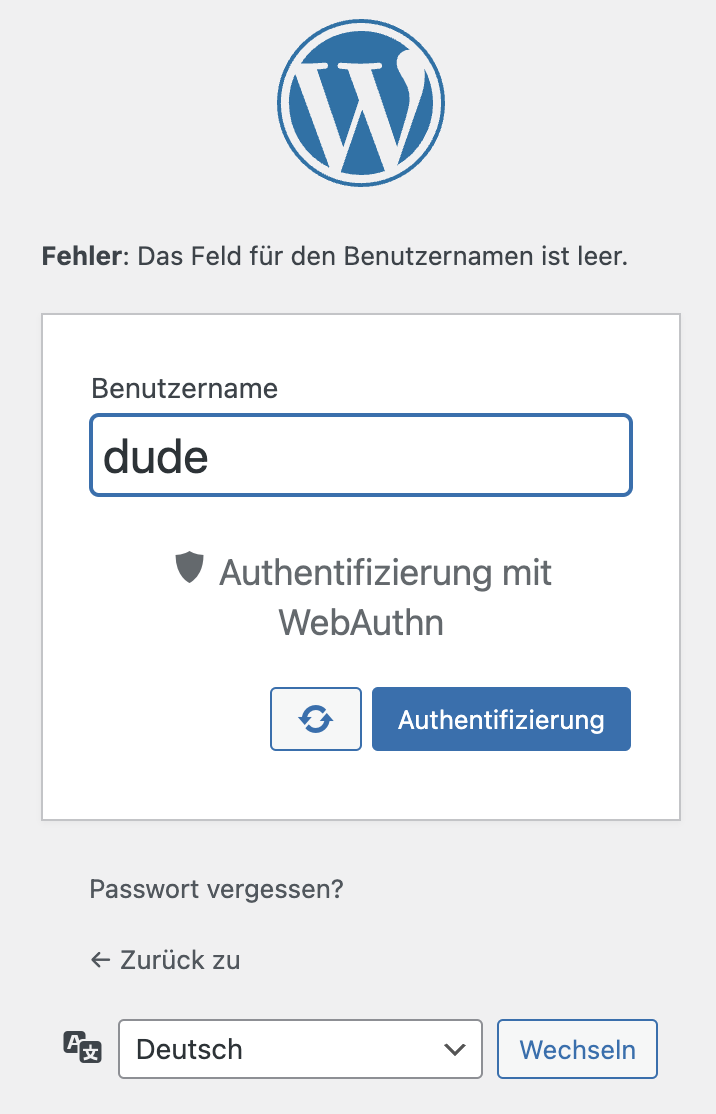

In WordPress können Sie die Anmeldung testen und wenn der Test als bestanden angezeigt wird, haben Sie die Möglichkeit, sich mit einem Passkey auf Ihrer WordPress-Seite anzumelden:

Komponenten des FIDO-Standards

Authentifikator:

KeePassXC: In diesem Setup fungiert KeePassXC als Authentifikator. Es erzeugt und speichert die Schlüsselpaare und Passkeys, die für die Authentifizierung verwendet werden. Dies entspricht der FIDO-Komponente, die sichere Anmeldeinformationen erzeugt und verwaltet.

WebAuthn API:

KeePassXC Browsererweiterung: Diese Erweiterung ermöglicht die Integration von KeePassXC in den Browser und stellt sicher, dass WebAuthn Anfragen an den Authentifikator weitergeleitet werden. Dies entspricht der WebAuthn API, die in FIDO für die Kommunikation zwischen Browser und Authentifikator verwendet wird.

WP-WebAuthn Plugin: Dieses Plugin implementiert das WebAuthn API auf der Serverseite und ermöglicht es der WordPress-Seite, WebAuthn Anfragen zu verarbeiten und Authentifizierungsprozesse durchzuführen.

FIDO2 Client:

Browser: Der verwendete Webbrowser (z.B. Chrome, Firefox, Vivaldi) fungiert als FIDO2-Client. Er leitet die WebAuthn-Anfragen von der Webanwendung (der WordPress-Seite) an den Authentifikator (KeePassXC) weiter und verarbeitet die Antworten.

FIDO2 Server:

WordPress mit WP-WebAuthn-Plugin: Der Server, auf dem die WordPress-Seite läuft, und das WP-WebAuthn-Plugin fungieren zusammen als FIDO2-Server. Sie sind für die Verwaltung der Anmeldeinformationen, die Registrierung neuer Authentifizierer und die Überprüfung der Authentifizierungsanfragen verantwortlich.

![]()