E-Mail-Signatur ist eine digitale Sicherheitsfunktion, mit der die Authentizität und Integrität einer E-Mail überprüft werden kann. Im Gegensatz zur einfachen, oft nur mit dem E-Mail Editor erstellten Signatur am Ende einer Nachricht, wird die digitale E-Mail-Signatur mit kryptographischen Methoden erstellt. Sie stellt sicher, dass die E-Mail tatsächlich vom angegebenen Absender stammt und dass der Inhalt seit dem Versand nicht verändert wurde.Die Bedeutung der

E-Mail-Signatur liegt in ihrer Fähigkeit, Vertrauen in die Kommunikation zu schaffen. In einer Zeit, in der Phishing-Angriffe und E-Mail-Spoofing weit verbreitet sind, bietet die digitale Signatur eine zuverlässige Methode, um die Identität des Absenders zu verifizieren. Damit trägt sie bedeutend zur Erhöhung der Sicherheit und Glaubwürdigkeit der digitalen Kommunikation bei.Es gibt verschiedene Möglichkeiten, E-Mails zu signieren, abhängig von den Anforderungen und der verwendeten Infrastruktur. Eine der gängigsten Methoden ist die Verwendung von

S/MIME (Secure/Multipurpose Internet Mail Extensions), das auf digitalen Zertifikaten basiert, die von vertrauenswürdigen Zertifizierungsstellen (CAs) ausgestellt werden. Ein weiteres weit verbreitetes Verfahren ist PGP (Pretty Good Privacy), das ebenfalls Verschlüsselung und Signatur ermöglicht, aber auf einem dezentralen Modell beruht, bei dem die Nutzer ihre Schlüssel selbst verwalten. Beide Verfahren bieten robuste Lösungen zur Sicherstellung der Integrität und Authentizität von E-Mails.S/MIME

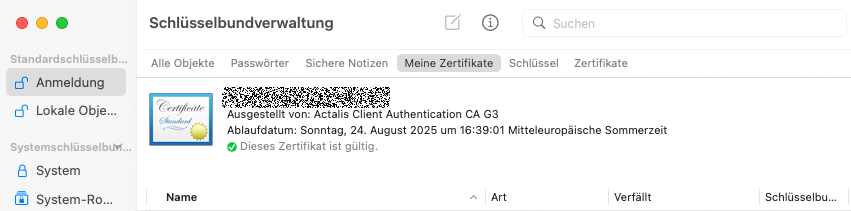

Bevor eine E-Mail mit S/MIME signiert werden kann, muss zunächst ein digitales Zertifikat erworben und auf dem E-Mail-Client installiert werden. Ein solches Zertifikat bestätigt die Identität des Absenders und ermöglicht die Erstellung der digitalen Signatur. Es gibt sowohl kostenlose Zertifikate, z.B. von Actalis, als auch kostenpflichtige Zertifikate, die von bekannten Zertifizierungsstellen (CAs) wie DigiCert oder GlobalSign angeboten werden. Der wesentliche Vorteil eines Zertifikats einer öffentlich anerkannten CA liegt darin, dass diese Zertifikate von den meisten E-Mail-Clients und Betriebssystemen automatisch als vertrauenswürdig eingestuft werden.

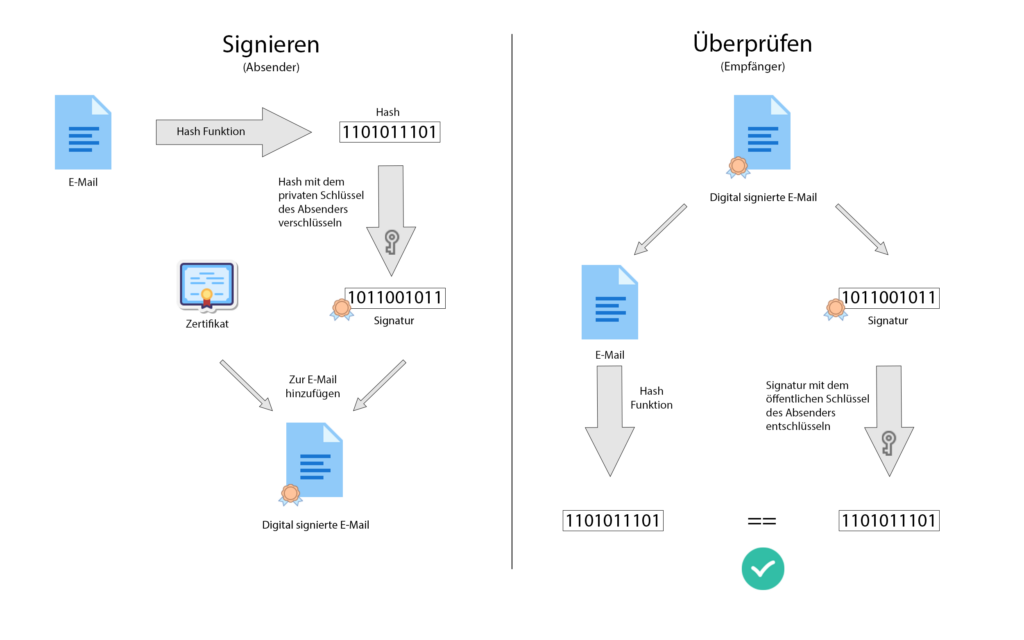

Beim Signieren einer E-Mail mit S/MIME wird eine digitale Signatur erzeugt und an die E-Mail angehängt. Der Prozess beginnt damit, dass der Absender seine E-Mail mit seinem privaten Schlüssel signiert, der Teil eines S/MIME-Zertifikats ist. Eine kryptographische Hash-Funktion wird auf den Inhalt der E-Mail angewendet, um einen eindeutigen Fingerabdruck zu erzeugen, der dann mit dem privaten Schlüssel des Absenders verschlüsselt wird. Diese verschlüsselte Hash-Funktion bildet die digitale Signatur, die zusammen mit der E-Mail und dem öffentlichen Schlüssel des Absenders (ebenfalls Teil des Zertifikats) an den Empfänger gesendet wird.

Der E-Mail Client des Empfänger verifiziert die Signatur, indem er mit dem öffentlichen Schlüssel des Absenders die Signatur entschlüsselt und den erhaltenen Hash-Wert mit einem neu berechneten Hash-Wert der E-Mail vergleicht. Stimmen beide Hashwerte überein, ist sichergestellt, dass die E-Mail unverändert ist und tatsächlich vom angegebenen Absender stammt. Stimmt die Signatur nicht überein oder ist das Zertifikat ungültig, wird der Empfänger gewarnt, dass die Nachricht möglicherweise manipuliert wurde oder die Identität des Absenders nicht verifiziert werden kann.

Prozessablauf

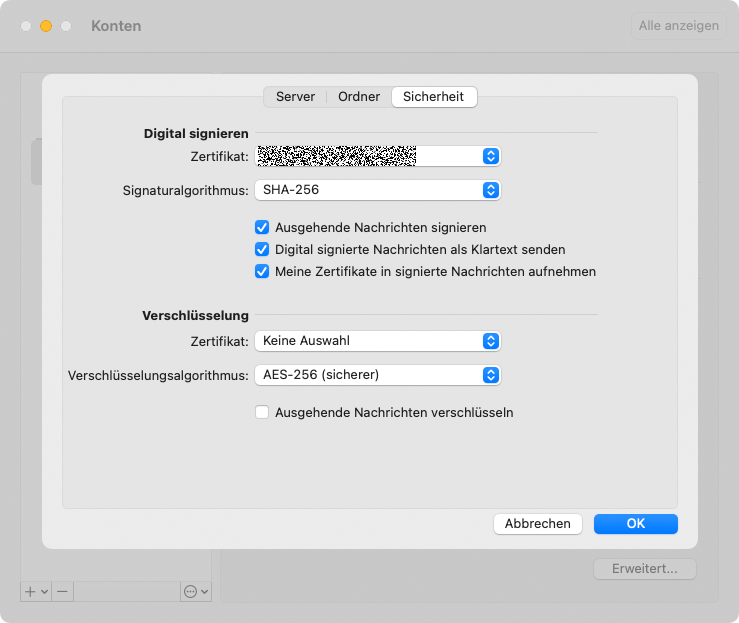

Implementierung (Beispiel Outlook macOS)

Das Signieren ausgehender E-Mails kann in vielen E-Mail-Clients automatisiert werden. Dazu wird lediglich das von der Zertifizierungsstelle (CA) ausgestellte Zertifikat benötigt. Dieses Zertifikat muss den privaten Schlüssel in einem exportierbaren Format enthalten, damit es in verschiedenen E-Mail-Clients verwendet werden kann. Ein gängiges Format ist PKCS#12, das oft als .pfx- oder .p12-Datei geliefert wird. Diese Datei enthält das persönliche Zertifikat, das Zertifikat der ausstellenden CA und den privaten Schlüssel. Nach der Installation dieser Datei im E-Mail-Client kann der Signaturprozess für ausgehende E-Mails automatisch erfolgen.

Öffnen Sie die Zertifikatsdatei in macOS mit der Schlüsselbund-App und importieren Sie das Zertifikat:

Öffnen Sie in Outlook die erweiterten Einstellungen des Kontos, dessen E-Mails Sie digital signieren möchten und hinterlegen Sie im Register Sicherheit das importierte Zertifikat. Aktivieren Sie die Checkbox Ausgehende Nachrichten signieren:

![]()