Das MITRE ATT&CK® Framework ist eine weltweit zugängliche Wissensdatenbank über Taktiken und Techniken von Angreifern, die auf Beobachtungen aus der Praxis beruht. Die Abkürzung steht für Adversarial, Tactics, Techniques and Common Knowledge. Im Jahr 2013 begann MITRE, sich mit der Notwendigkeit zu befassen, gängige TTPs (Tactics, Techniques, and Procedures) zu erfassen und zu dokumentieren, die von APT-Groups (Advanced Persistent Threats) gegen Windows-basierte Unternehmensnetzwerke eingesetzt werden. Dies begann mit einem internen Projekt namens FMX (Fort Meade Experiment). Im Rahmen dieses Projekts wurden ausgewählte Sicherheitsexperten damit beauftragt, gegnerische TTPs gegen ein Netzwerk zu emulieren und Daten über die Angriffe auf dieses Netzwerk zu sammeln. Die gesammelten Daten halfen bei der Erstellung der ersten Teile des ATT&CK®-Frameworks.

Das ATT&CK® Framework ist im Laufe der Jahre gewachsen und erweitert worden. Eine bemerkenswerte Erweiterung war, dass sich das Framework zunächst ausschließlich auf die Windows-Plattform konzentrierte, jetzt aber auch andere Plattformen wie macOS und Linux abdeckt. Das Framework wird von vielen Quellen unterstützt, z.B. von Sicherheitsforschern und Threat Intelligence Berichten.

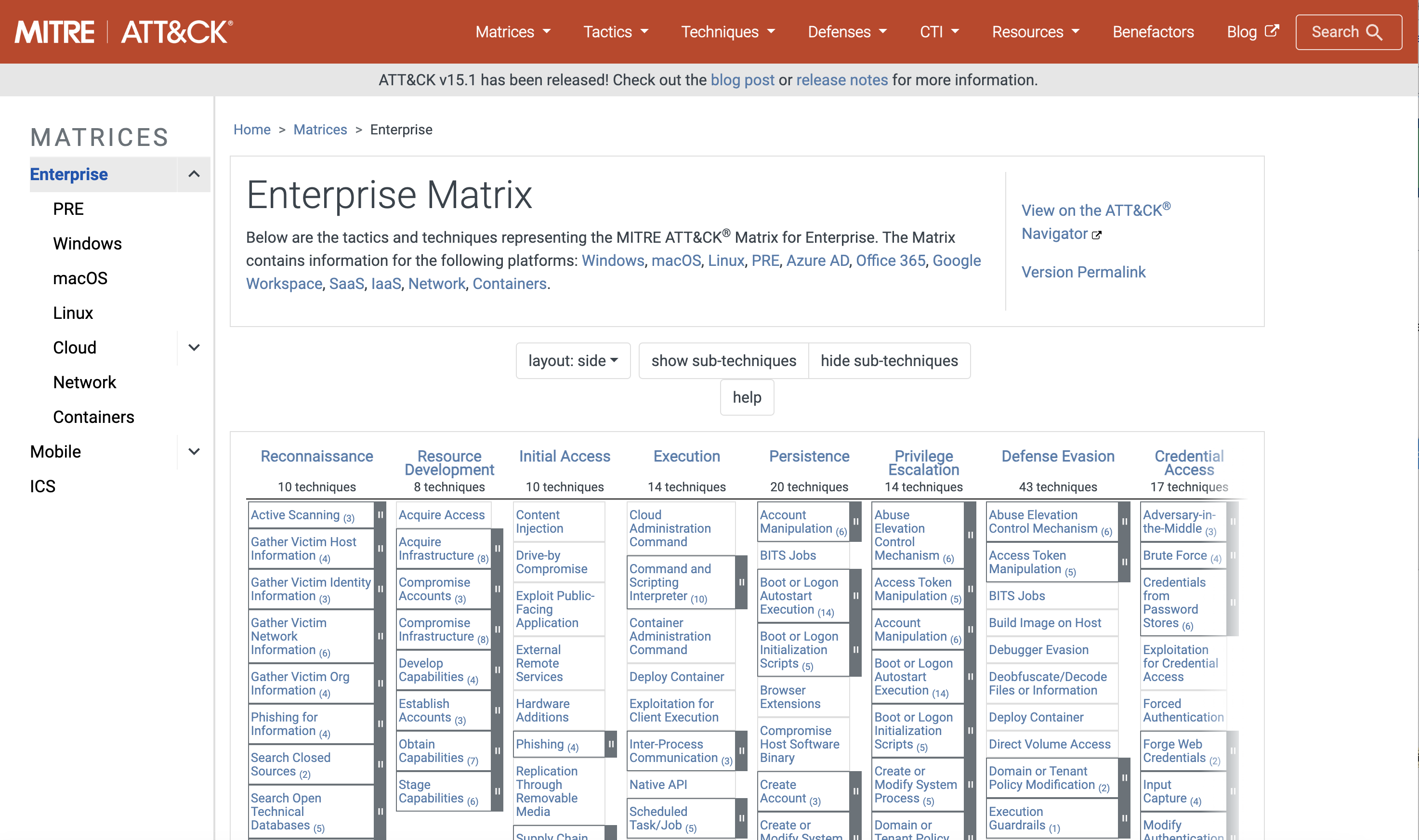

ATT&CK® Matrix

Das ATT&CK® Framework basiert auf einer Matrix, die in 14 Kategorien unterteilt ist, wobei jede Kategorie bestimmte Techniken enthält, die ein Angreifer zur Ausführung seiner Taktiken verwenden kann. Die Kategorien basieren auf dem siebenstufigen Lebenszyklus der von Lockheed Martin entwickelten Cyber Kill Chain.

Am Beispiel der Phishing-Technik (T1566) wird zunächst der Begriff erläutert und anschließend auf mögliche Sub-Techniken wie Spearphishing Attachment (T1566.001), Spearphishing Link (T1566.002), Spearphishing as a Service (T1566.003) und Spearphishing Voice (T1566.004) eingegangen. Es werden bekannte Vorgehensweisen (Procedure Examples) vorgestellt, auf die am Ende ggf. mit Quellen verwiesen wird. Mögliche Gegenmaßnahmen (Mitigations) wie der Einsatz von Antivirensoftware (M1049) oder Awareness-Kampagnen für Mitarbeiter (M1017) werden ebenso aufgezeigt wie Möglichkeiten, einen solchen Angriff zu erkennen (Detections), z.B. durch Überwachung des Netzwerkverkehrs (DS0029). Der Buchstabe vor der ID gibt an, ob es sich um eine Technik T, eine Mitigation M oder eine Detection D handelt.

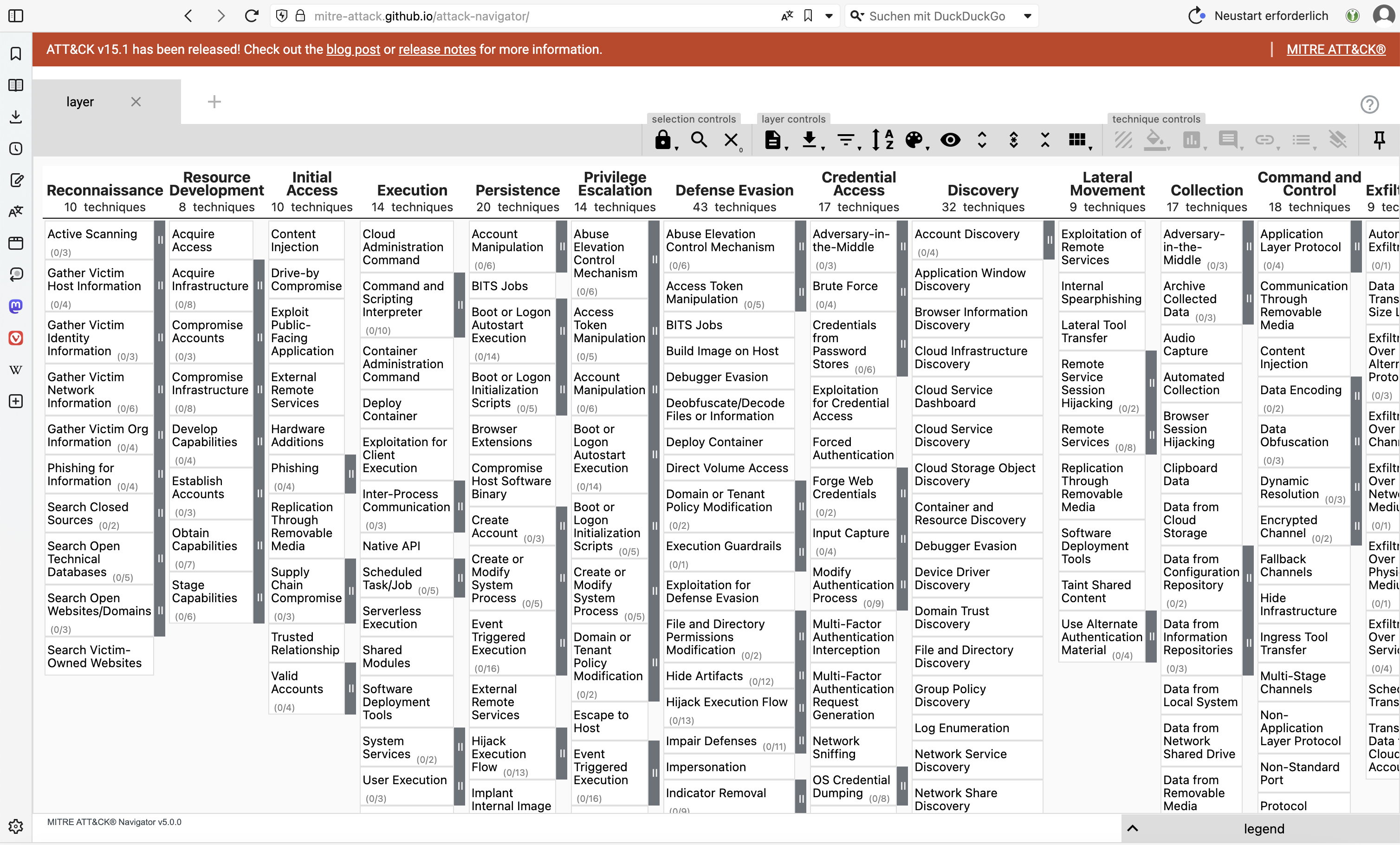

ATT&CK® Navigator

Der MITRE ATT&CK® Navigator ist ein interaktives, webbasiertes Tool zur Visualisierung und Bearbeitung von ATT&CK-Matrizen. Mit diesem Tool können Benutzer Angriffsvektoren bekannter APT-Groups visualisieren, eigene Szenarien für Red Teams und Blue Teams planen und die Häufigkeit erkannter Techniken analysieren. Es ist besonders nützlich für Sicherheitsteams, die ihre Verteidigungsstrategien gegen bekannte Angriffstechniken anpassen möchten.

Der MITRE ATT&CK® Navigator unterstützt Sicherheitsteams unter anderem bei folgenden Aufgaben:

- Visualisierung der Angriffstechniken: Der Navigator ermöglicht die Visualisierung spezifischer Taktiken und Techniken, die von echten Angreifern (Threat Groups) verwendet werden. Diese Visualisierung hilft dem

Red Team, Angriffsszenarien realistisch nachzustellen und demBlue Team, Abwehrmaßnahmen gegen diese spezifischen Techniken zu entwickeln. - Planung von Übungen: Im Navigator können

Layererstellt und bearbeitet werden, die verschiedene Angriffs- und Verteidigungsstrategien darstellen. Diese Layer können verwendet werden, um Übungsszenarien zu entwerfen, in denen das Red Team versucht, die vom Blue Team implementierten Sicherheitskontrollen zu überwinden. - Analyse und Auswertung: Nach der Durchführung einer Übung können beide Teams ihre Ergebnisse in den Navigator eingeben und analysieren, welche Techniken erfolgreich waren und welche abgewehrt wurden. Dies bietet eine klare und strukturierte Möglichkeit, die Wirksamkeit der Sicherheitsmaßnahmen zu bewerten.

- Schulung und Sensibilisierung: Der Navigator kann auch als Schulungsinstrument eingesetzt werden, um Teams über bekannte Angriffstechniken und -taktiken zu informieren und das Sicherheitsbewusstsein zu stärken.

- Verbesserung der Abwehrstrategien: Durch die iterative Analyse der Kampagnenergebnisse können Schwachstellen identifiziert und Sicherheitsstrategien kontinuierlich verbessert werden. Der Navigator unterstützt dies durch detaillierte Informationen und die Möglichkeit, Veränderungen im Zeitverlauf zu verfolgen.

- Entwicklung von SIEM Use Cases:

SIEM Use Casessind spezifische Angriffsmuster, die entwickelt werden, um das Security Monitoring auf die Erkennung dieser Muster einzustellen. SIEM Use Cases sollten auf Basis einer risikobasierten Analyse erstellt und kontinuierlich weiterentwickelt werden.

![]()