MITRE D3FEND™ ist ein von der MITRE Corporation entwickeltes Framework, das sich auf defensive Cybersicherheitstechniken konzentriert. Es dient als Gegenstück zum bekannten MITRE ATT&CK® Framework, das hauptsächlich offensive Taktiken, Techniken und Verfahren (TTPs) von Cyber-Angreifern beschreibt. D3FEND™ bietet einen strukturierten und systematischen Ansatz für die Implementierung und Verbesserung von Abwehrmaßnahmen im Bereich der Cyber-Sicherheit.1

Das Framework umfasst eine breite Palette von defensiven Techniken, die in verschiedene Kategorien unterteilt sind, wie z. B. die Härtung von Systemen, die Erkennung von Angriffen, die Isolierung von kompromittierten Hosts, die Beseitigung der Bedrohung und die Wiederherstellung des normalen Betriebs. Jede dieser Techniken wird detailliert beschrieben, einschließlich ihrer Beziehung zu den offensiven Techniken, die im ATT&CK® Framework aufgeführt sind. Dies ermöglicht es Sicherheitsexperten, Abwehrstrategien effektiver zu kommunizieren, zu entwickeln und zu implementieren.

Ein zentraler Aspekt von MITRE D3FEND™ ist die Erstellung eines standardisierten Vokabulars und einer Taxonomie für defensive Techniken, die einen effizienteren Wissensaustausch und verbesserte Sicherheitsmaßnahmen innerhalb der Community ermöglichen. Darüber hinaus wird das Framework ständig aktualisiert, um mit den sich entwickelnden Bedrohungen Schritt zu halten und eine anpassungsfähige Verteidigung zu gewährleisten.

Die Nutzung von MITRE D3FEND™ ist kostenlos und unabhängig von spezifischen Sicherheitsprodukten oder -dienstleistungen, was eine breite Zugänglichkeit und Anwendung ermöglicht.

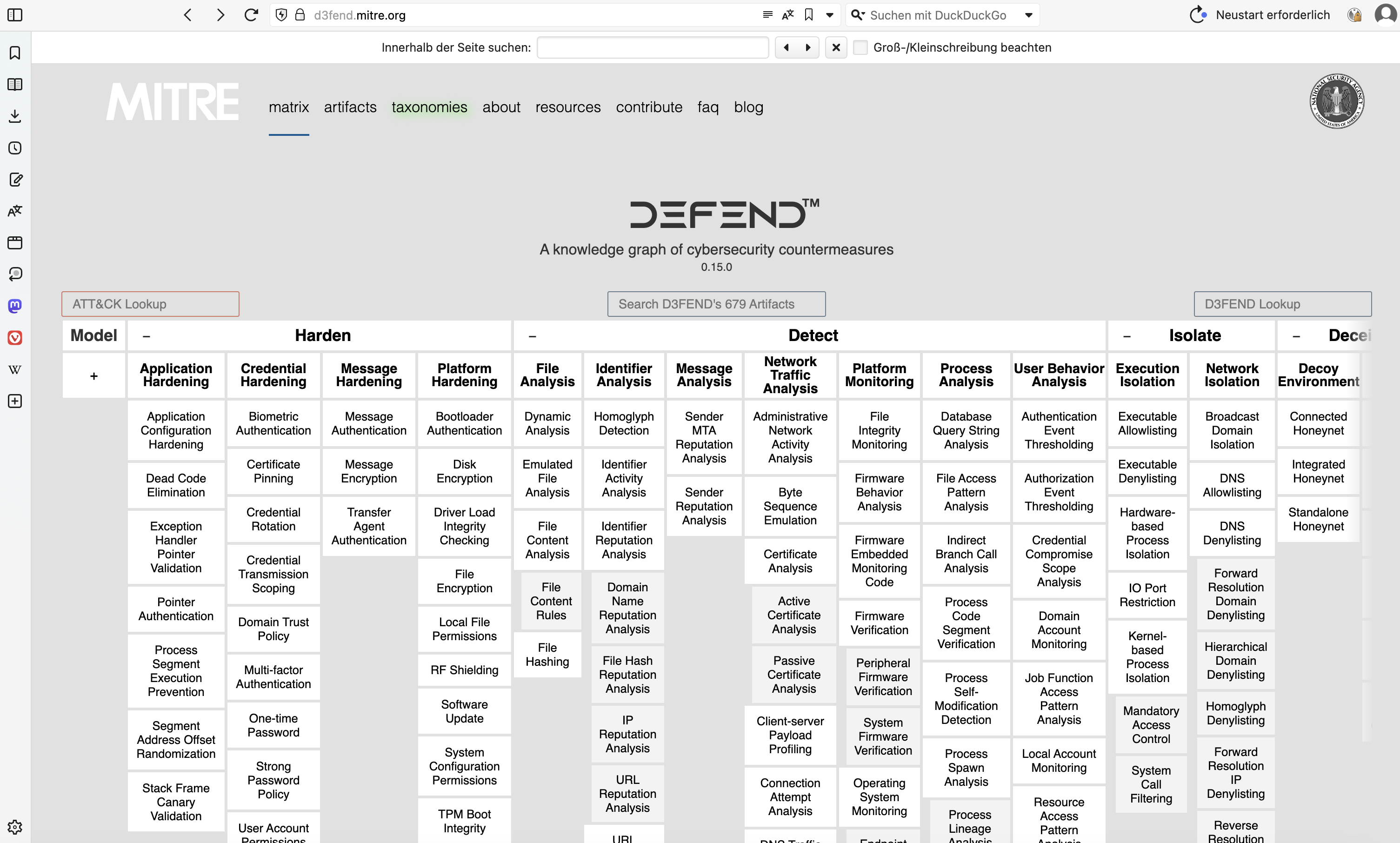

D3FEND™ Matrix

Die MITRE D3FEND™ Matrix wurde entwickelt, um Organisationen bei der Planung und Umsetzung von Abwehrmaßnahmen gegen Cyber-Angriffe zu unterstützen. Die Matrix wurde als Gegenstück zur MITRE ATT&CK® Matrix entwickelt, die Angriffstechniken und Verhaltensmuster von Angreifern beschreibt. Während sich ATT&CK darauf konzentriert, wie Angreifer vorgehen, zeigt D3FEND™, wie Verteidiger darauf reagieren können.

Die MITRE D3FEND™ Matrix kategorisiert Abwehrmaßnahmen in verschiedene Aktionen oder "Countermeasures", die gegen bestimmte Angriffstechniken aus der ATT&CK® Matrix gerichtet sind. Die Matrix ist in sechs Hauptkategorien unterteilt:

Harden(Härtung): Die Hardening-Taktik beschreibt Maßnahmen, die darauf abzielen, Systeme, Netzwerke und Anwendungen zu härten, um ihre Widerstandsfähigkeit gegen Angriffe zu erhöhen. Diese Maßnahmen sollen die Schwachstellen reduzieren, die ein Angreifer ausnutzen könnte. Dazu gehört das Härten von Anwendungen oder Dienste durch Entfernen oder Deaktivieren nicht benötigter Funktionen, das Sichern von Benutzerzugängen oder das Verschlüsseln von Festplatten. Diese Maßnahmen werden in der Regel durchgeführt, bevor ein System online und betriebsbereit ist.Detect(Erkennung): Die Detect-Taktik umfasst Maßnahmen zur Früherkennung von Cyber-Angriffen und verdächtigen Aktivitäten. Dazu gehören Logging und Monitoring, bei dem sicherheitsrelevante Ereignisse und Aktivitäten in Systemen und Netzwerken aufgezeichnet und analysiert werden, sowie Intrusion Detection, bei dem spezialisierte Systeme oder Software Eindringversuche und Anomalien im Netzwerkverkehr erkennen. Eine weitere Maßnahme ist die User Behavior Analytics (UBA), eine Methode der Cybersicherheit zur Erkennung von Insider-Bedrohungen. UBA-Lösungen untersuchen menschliche Verhaltensmuster und wenden dann Algorithmen und statistische Analysen an, um aussagekräftige Anomalien in diesen Mustern zu erkennen.Isolate(Isolierung): Die Isolate-Taktik bezieht sich auf Maßnahmen, die darauf abzielen, den Zugriff von Angreifern oder kompromittierten Systemen auf kritische Ressourcen einzuschränken oder zu verhindern. Diese Taktik dient dazu, die Auswirkungen eines Angriffs zu begrenzen und die Ausbreitung von Bedrohungen im Netzwerk zu stoppen. Typische Maßnahmen sind Techniken, die verhindern, dass Anwendungsprozesse auf nicht benötigte Systemressourcen wie Speicher, Geräte oder Dateien zugreifen, oder die Netzwerksegmentierung, die verhindert, dass Netzwerkhosts auf nicht benötigte Netzwerkressourcen der Infrastruktur zugreifen.Deceive(Täuschung): Die Deceive-Taktik beschreibt Maßnahmen, die darauf abzielen, Angreifer zu täuschen und zu verwirren, um sie von ihren eigentlichen Zielen abzulenken oder sie zu einer bestimmten Handlung zu verleiten. Diese Taktik wird verwendet, um Informationen über die Methoden und Ziele des Angreifers zu sammeln. Dazu gehört die Erstellung gefälschter Benutzerkonten, Dokumente, Zugangsdaten, Netzwerkressourcen und Systeme, um den Angreifer in einer kontrollierten Umgebung zu überwachen und zu analysieren.Evict(Vertreibung): Die Evict-Taktik beschreibt Maßnahmen, die darauf abzielen, Angreifer aus einem System oder Netzwerk zu entfernen und sie daran zu hindern, erneut darauf zuzugreifen. Diese Taktik wird verwendet, um die Integrität des Systems wiederherzustellen und die laterale Ausbreitung des Angreifers zu verhindern. Dazu gehören das Zurücksetzen kompromittierter Zugangsdaten, um Angreifern den Zugriff zu erschweren, das Entfernen verdächtiger Dateien, das Beenden verdächtiger Prozesse oder das Abschalten bzw. die Neuinstallation kompromittierter Systeme.Restore(Wiederherstellung): Die Restore-Taktik umfasst Maßnahmen zur Wiederherstellung von Systemen, Daten und Prozessen nach einem Angriff oder einer Störung. Ziel dieser Taktik ist es, die Verfügbarkeit von Diensten und die Integrität von Daten sicherzustellen. Dazu gehört die Wiederherstellung von Dateien oder Systemen aus nicht kompromittierten Backups oder die Freigabe bereinigter Benutzerkonten mit zurückgesetzten Zugangsdaten.

![]()