Landing Pages sind speziell gestaltete Webseiten, die Teil einer Phishing-Kampagne sind. Diese Seiten simulieren das Aussehen und Verhalten von legitimen Webseiten - wie zum Beispiel Login-Seiten von sozialen Netzwerken, Online-Banking-Portalen oder Unternehmenswebseiten - mit dem Ziel, das Verhalten der Nutzer als Reaktion auf Phishing-Versuche zu beobachten und zu messen. Wenn ein Empfänger einer Phishing-E-Mail auf einen Link klickt, wird er auf diese gefälschte Landing Page weitergeleitet.

Phishing-Simulationen können so gestaltet sein, dass auf der gefälschten Landing Page tatsächlich Daten eingegeben werden können, um zu sehen, wie weit die Mitarbeiter im Phishing-Prozess gehen würden. Diese Methode wird jedoch mit Vorsicht und klaren Datenschutzrichtlinien eingesetzt, um sicherzustellen, dass keine sensiblen Mitarbeiterdaten gefährdet werden. Häufig werden solche Daten nicht wirklich gespeichert oder nur in anonymisierter Form verarbeitet, um spezifische Lernpunkte zu identifizieren und zu adressieren.

Eine ethisch unbedenklichere Methode ist die Verwendung der Landing Page als unmittelbares Aufklärungsinstrument. Wenn ein Mitarbeiter auf einen Link in einer Phishing-E-Mail klickt, wird er zu einer Landing Page weitergeleitet, die Informationen darüber enthält, wie Phishing-Angriffe erkannt werden können und warum es sich bei der E-Mail um einen Phishing-Versuch handelte. Diese Seiten bieten oft nützliche Tipps und bewährte Verfahren für die Zukunft und machen den Lernmoment unmittelbar und effektiv.

Das Problem mit einer unmittelbaren internen Landing Page ist, dass die Nutzer andere Kollegen vor dieser Kampagne warnen könnten. Kollegiale Aufmerksamkeit ist grundsätzlich wünschenswert, aber in diesem Fall verschleiert sie das eigentliche Problem. Wenn Sie sich also für diese Version einer Phishing-Simulation entscheiden, sollten Sie die Kampagne sorgfältig planen, über einen längeren Zeitraum laufen lassen und verschiedene Ansätze verwenden.

Der Köder

Viele attraktive Ziele haben mittlerweile auf die Phishing-Kampagnen reagiert und entweder eine Zwei-Faktor-Authentifizierung oder eine zweistufige Login-Seite eingeführt, die zunächst den Benutzernamen abfragt und erst nach einem weiteren Klick auf das Eingabefeld für das Passwort weiterleitet. Wenn Sie die Redirect-URL so eingestellt haben, dass der Benutzer auf die eigentliche Seite des Anbieters weitergeleitet wird, gibt er zwar den Benutzernamen auf Ihrer Landing Page ein, das Passwort aber auf der Seite des Anbieters. Wählen Sie zunächst unproblematische Landing Pages, z.B. ein Login auf einer WordPress-Seite. Oder verwenden Sie interne Ressourcen als Köder, über die Sie die volle Kontrolle haben. OWA oder Intranet Seiten bieten sich hier z.B. an.

WordPress Landing Page

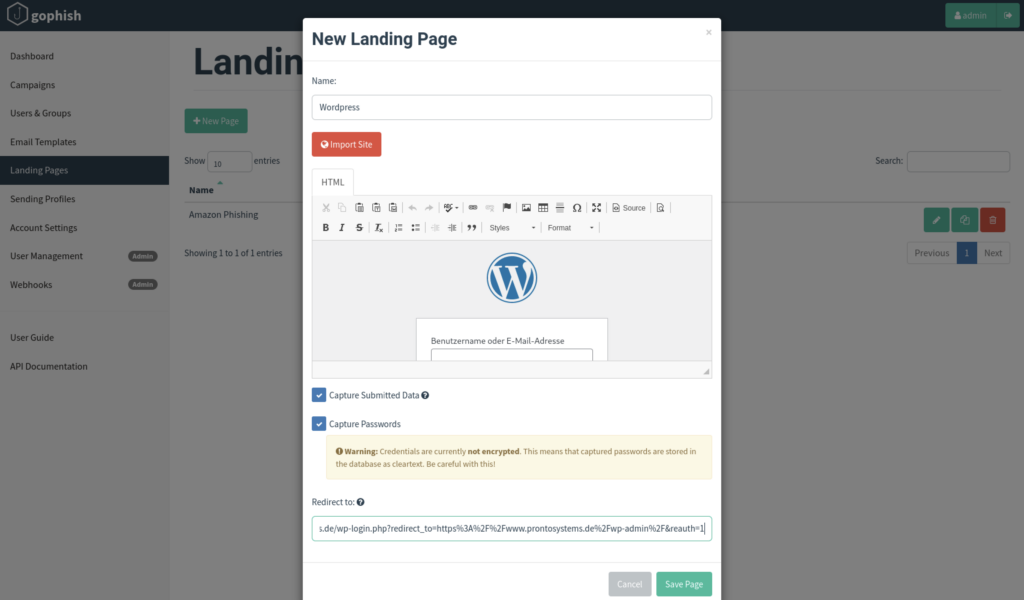

Sie können die wp-admin URL einer beliebigen WordPress Seite in GoPhish importieren. Navigieren Sie dazu im GoPhish Backend zu Landing Page → New Page (Vergeben Sie einen Namen für die Landing Page) → Import Site (Fügen Sie die URL mit dem Login ein) → Aktivieren Sie die Checkbox: Capture Submitted Data → Aktivieren Sie die Checkbox: Capture Submitted Password → Fügen Sie den gleichen Link in das Feld: Redirect to: → Save Page

SSL Zertifikate

Ein wichtiges Kriterium bei der Verwendung sensibler Daten im Internet ist eine verschlüsselte Kommunikation. Eine der ersten Lektionen Ihrer Sensibilisierungskampagne wird sein, Ihre Benutzer darauf hinzuweisen und ihnen zu zeigen, worauf sie achten müssen und wie sie eine unverschlüsselte Website erkennen können. Daher sollte es das Ziel einer fortschrittlichen Phishing-Simulation sein, dieses Qualitätsmerkmal zu erfüllen.

Eine Certificate Authority (CA), die nur Domain Validation Zertifikate (DV-Zertifikate) ausstellt, wie Let's Encrypt, stellt lediglich sicher, dass der Antragsteller die Kontrolle über die Domain hat. Eine Identifizierung des Antragstellers ist auf dieser Schutzstufe nicht vorgesehen. Für einen Angreifer mit entsprechender Infrastruktur ist es daher kein Problem, das Qualitätsmerkmal einer verschlüsselten Verbindung zu erfüllen.

Der Pfad zum Zertifikat und zum privaten Schlüssel wird in der Konfigurationsdatei /etc/gophish/config.json festgelegt. Bei benutzerdefinierten Installationen kann der Pfad abweichen:

{

"admin_server": {

"listen_url": "127.0.0.1:3333",

"use_tls": true,

"cert_path": "/var/lib/gophish/gophish_admin.crt",

"key_path": "/var/lib/gophish/gophish_admin.key",

"trusted_origins": []

},

"phish_server": {

"listen_url": "0.0.0.0:80",

"use_tls": false,

"cert_path": "example.crt",

"key_path": "example.key"

},

"db_name": "sqlite3",

"db_path": "/var/lib/gophish/gophish.db",

"migrations_prefix": "db/db_",

"contact_address": "",

"logging": {

"filename": "",

"level": ""

}

}

Ändern Sie den Abschnitt phish_server wie folgt ab. Passen Sie die Pfade und Namen an Ihre Bedürfnisse an:

"phish_server": {

"listen_url": "0.0.0.0:443",

"use_tls": true,

"cert_path": "/var/lib/gophish/screwyou.com.crt",

"key_path": "/var/lib/gophish/screwyou.com.key"

},

![]()