Es ist angerichtet und wir können fischen gehen. Sie haben alle notwendigen Einstellungen vorgenommen und können damit eine Phishing-Simulation starten. Stellen Sie sicher die folgenden Punkte abgearbeitet zu haben:

Campaigns

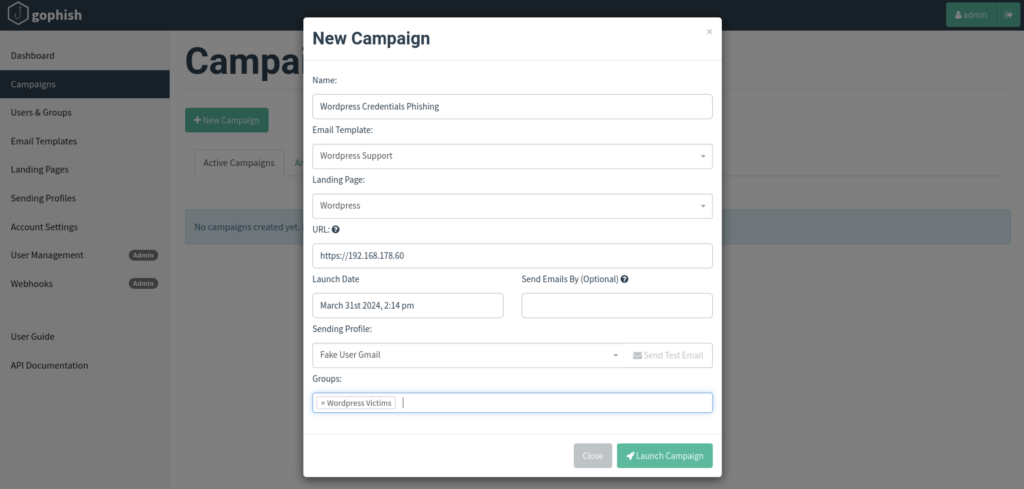

Champaigns ist der letzte Punkt auf der Liste der Einstellungen, die in GoPhish für eine Phishing-Simulation vorgenommen werden müssen. Navigieren Sie im GoPhish Backend zu Campaigns → New Campaign, vergeben Sie einen Namen für Ihre Kampagne und stellen Sie alle zuvor erstellten Informationen ein. In das Feld URL geben Sie die Adresse des GoPhish Servers ein, wie er von Ihren Zielpersonen erreicht werden kann.

Launch Campaign

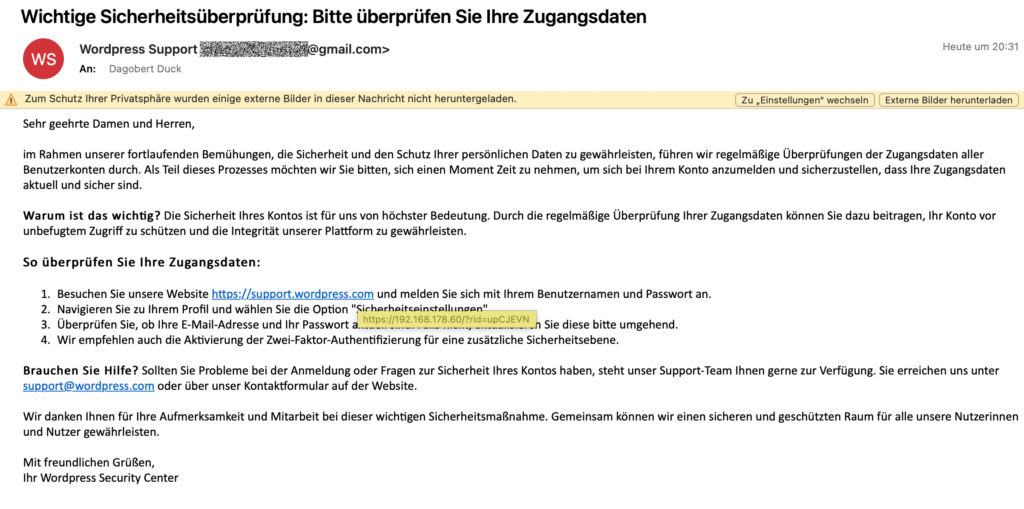

Mit einem Klick auf Launch Campaign wird der Köder ausgeworfen. Die Ziele aus Ihrer Liste in Users & Groups erhalten eine Mail. GoPhish bindet die Landing Page an seinen internen Webserver und wartet, bis ein Fisch anbeißt:

Achten Sie auf den Hoover-Text der angegebenen URL, dieser zeigt Ihnen das tatsächliche Ziel der URL und ist bereits ein Indiz dafür, dass mit diesem Link etwas nicht stimmt. In einer aufwändigen Phishing-Simulation kann dieser Link jedoch echt sein und eine Übereinstimmung bedeutet keinesfalls die Authentizität der E-Mail.

Campaign Dashboard

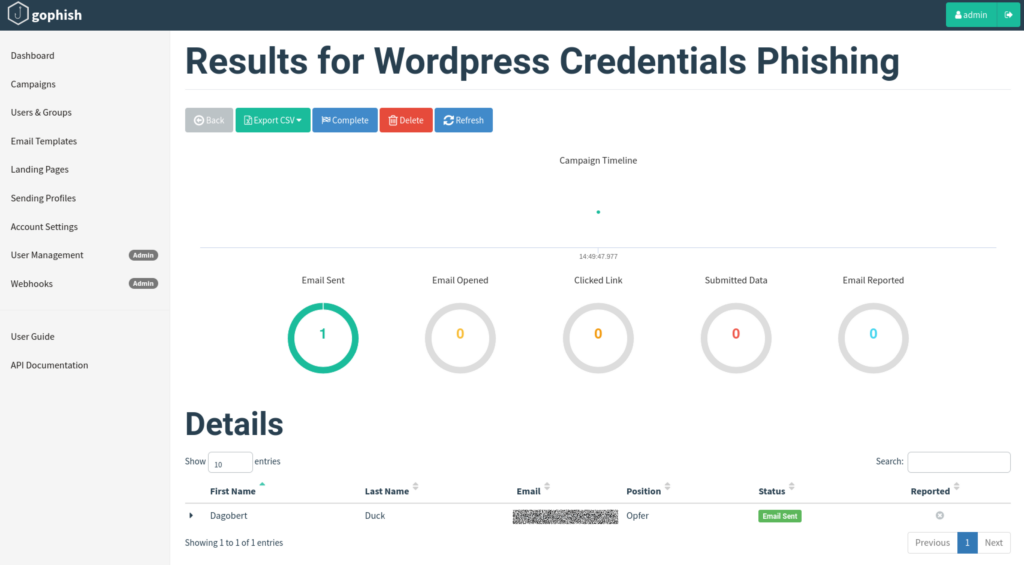

So sieht es bis hierher im Dashboard unseres Gophish Backends aus:

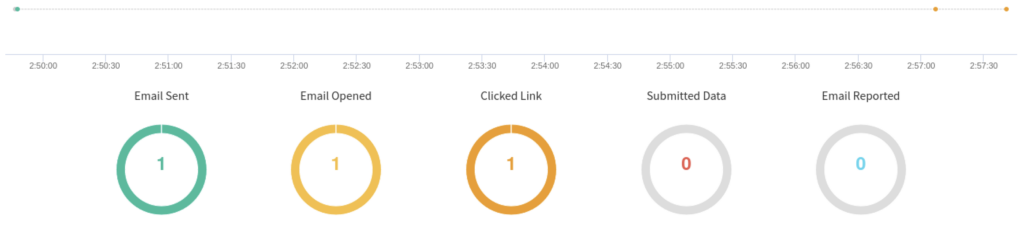

Die Phishing-Mail wurde versendet, mehr ist nicht passiert. Wenn der Empfänger auf den Link in der E-Mail klickt, wird uns dies im Dashboard angezeigt:

Die Landing Page

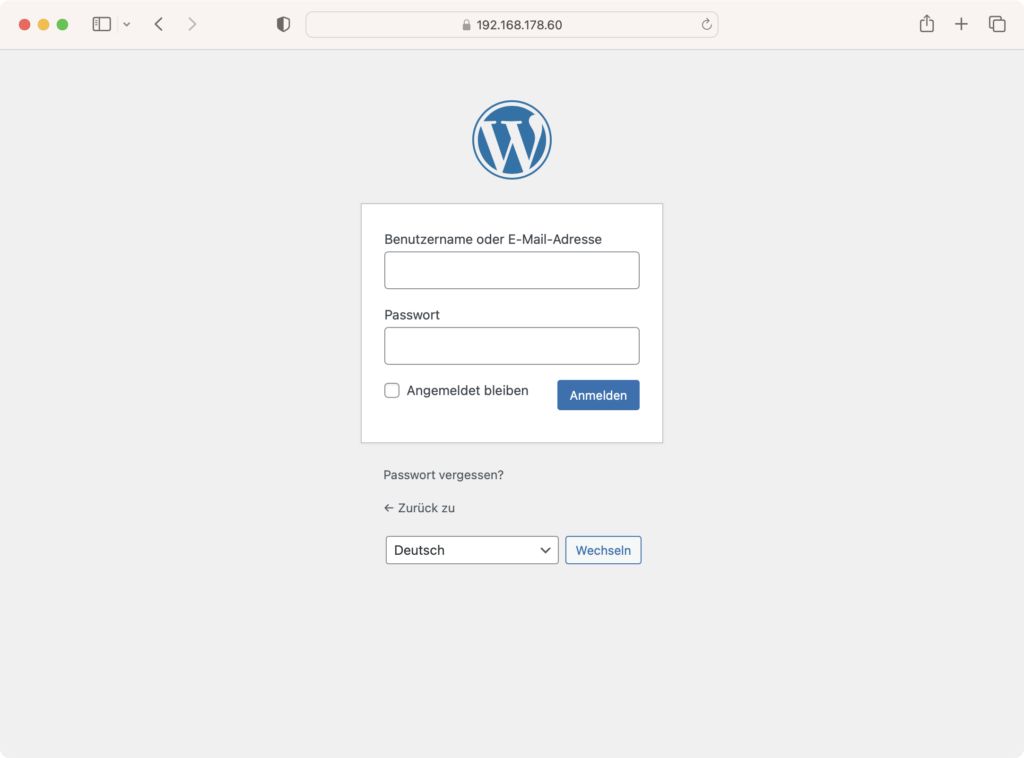

Beim Empfänger öffnet sich die Landing Page der Phishing-Simulation. Je nach Browser erhält der Benutzer verschiedene Hinweise, dass hier etwas nicht stimmt. Safari zeigt beispielsweise nicht die URL an, die angeblich angeklickt wurde. Die Warnung, dass dem Zertifikat des Servers nicht vertraut wird, habe ich bereits bestätigt, aber das ist nur eine Besonderheit dieser speziellen Simulation. Bei einer fortgeschrittenen Phishing-Simulation lässt sich dieses Problem leicht mit einem DV-Zertifikat lösen:

Die Beute

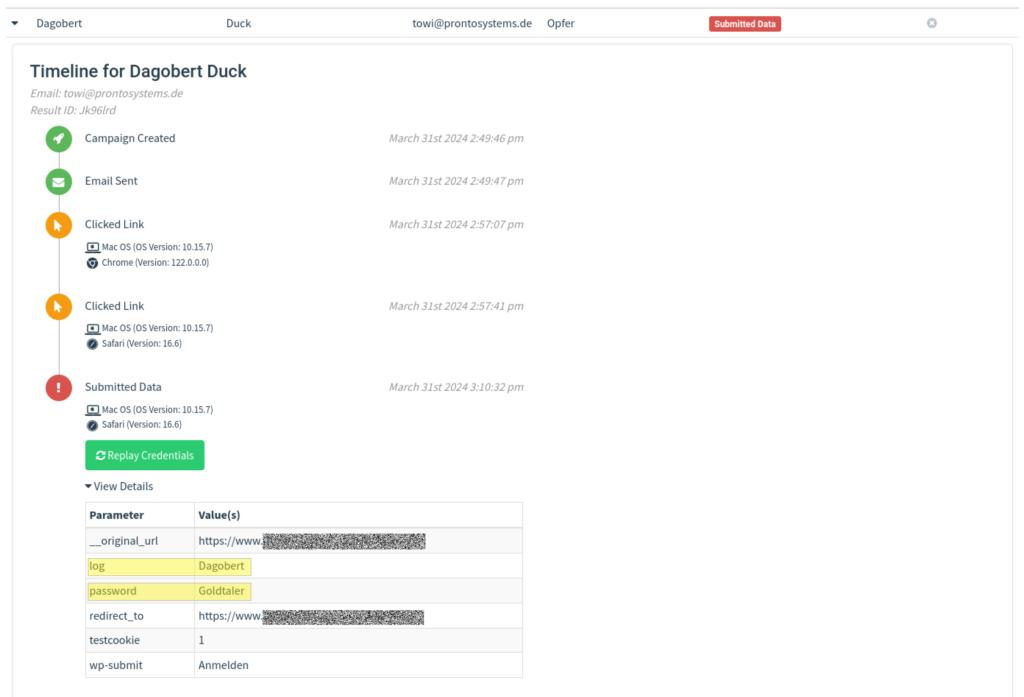

Der Fisch hat angebissen, jetzt müssen wir ihn nur noch aus dem Wasser holen. Gibt der Benutzer nun seine Zugangsdaten in die Eingabefelder ein, passiert zunächst nichts. Der Benutzer wird auf die Redirect-URL weitergeleitet, die in der Landing Page definiert wurde. Es sieht so aus, als hätte etwas nicht funktioniert, gibt der Benutzer jetzt seine Zugangsdaten erneut ein, meldet er sich an der Redirect-URL an und wenn es eine gültige Adresse ist, bei der der Benutzer einen Account hat, landet er wie gewohnt in seinem Backend. Wir haben aber einen dicken Fisch an der Angel und sind im Besitz seiner Zugangsdaten:

It's just that simple...

![]()