Das MITRE Cyber Analytics Repository (CAR) ist eine Wissensdatenbank, die eine Sammlung von Analysemethoden und -modellen bereitstellt (GitHub), die zur Erkennung feindlicher Aktivitäten in Netzwerken und Systemen verwendet werden können. CAR dient als eine Art Bibliothek für Sicherheitsanalysen, die darauf abzielen, spezifische Angriffstechniken zu identifizieren und zu verhindern. CAR soll Sicherheitsexperten helfen, Analysemethoden zu finden, die auf spezifische Bedrohungen und Angriffstechniken abzielen. Die Methoden sind darauf ausgerichtet, Aktivitäten zu erkennen, die mit dem MITRE ATT&CK® Framework klassifiziert wurden.

CAR-Modelle bestehen in der Regel aus einer Beschreibung der Analysemethode, den zugehörigen Angriffstechniken aus dem ATT&CK® Framework und Beispielen für die Implementierung der Methode. Jeder Eintrag enthält auch Informationen über die relevanten Sicherheitsüberwachungsprotokolle, die zur Durchführung der Analyse erforderlich sind.

Einsatzzweck

Die Methoden und Modelle in CAR können verwendet werden, um SIEM-Systeme, Intrusion Detection Systeme (IDS) und andere Überwachungslösungen zu optimieren. CAR hilft Analysten, spezifische Angriffsmuster in Überwachungsprotokollen und Netzwerkaktivitäten zu erkennen.

Anwendung.

Use Case

Die Analyseseite CAR-2013-05-004 im MITRE Cyber Analytics Repository (CAR) beschreibt die Verwendung des Windows-Befehls at.exe zur Planung von Aufgaben auf einem System und die Erkennung einer nicht autorisierten Verwendung. Diese Analyse ist in mehrere Abschnitte unterteilt:

Überblick und Einsatz

Erklärt den Zweck von at.exe und die Relevanz für Sicherheitsüberwachung:

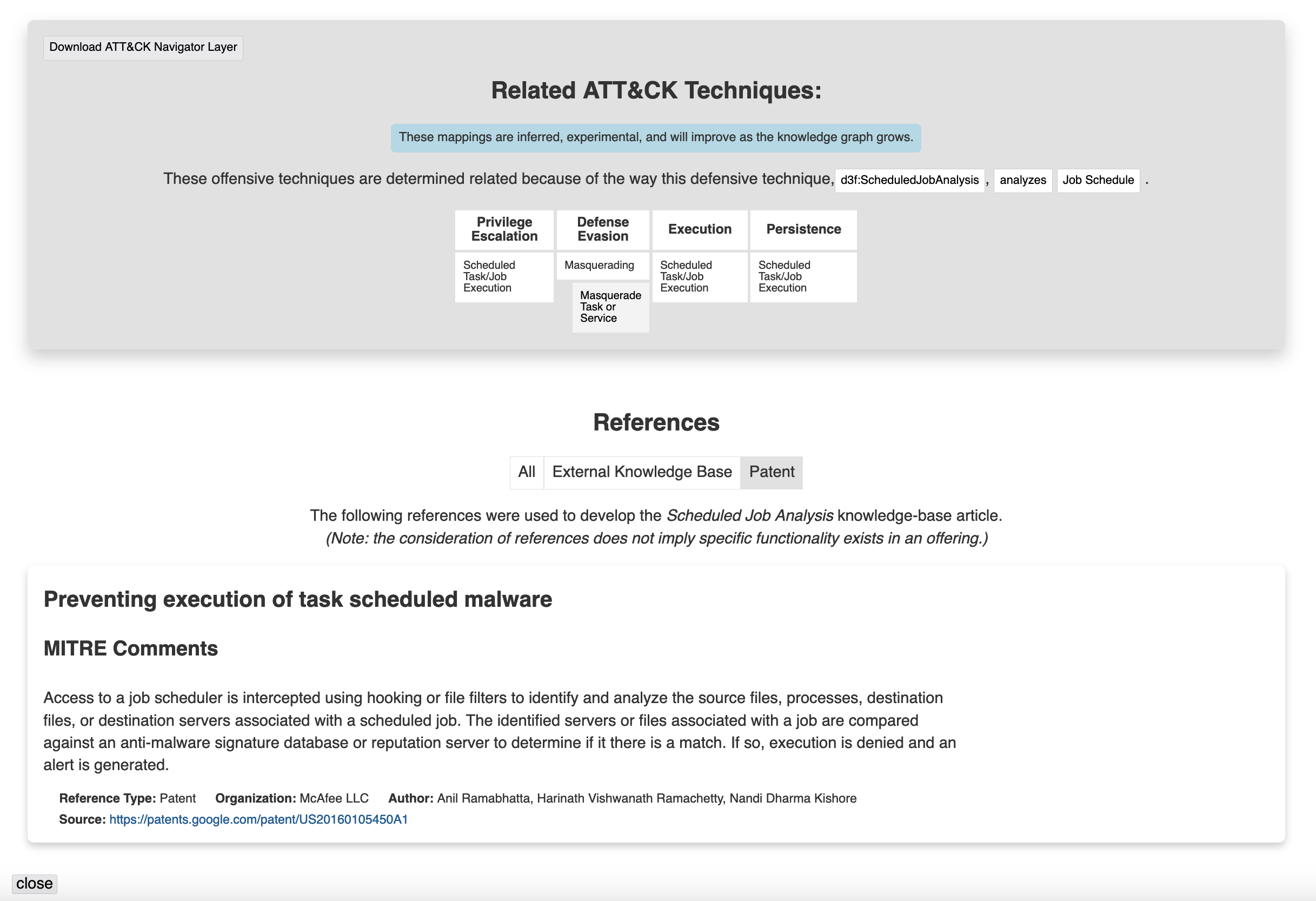

ATT&CK-Erkennungen und D3FEND-Techniken

Zeigt die Verbindung zu MITRE ATT&CK-Techniken und die entsprechenden D3FEND-Gegenmaßnahmen:

Die ATT&CK Detections sind bereits Bestandteil des MITRE ATT&CK® Frameworks, die D3FEND Techniques kommen als integraler Bestandteil des MITRE D3FEND™ Frameworks hinzu. Der Link zur Scheduled Job Analysis enthält weitere Informationen zu dieser Technik und ggf. Hinweise, wie die Ausführung von Malware über den Task Scheduler verhindert werden kann:

JSON-Datei

Zusätzlich wird eine JSON-Datei angeboten, die Daten zu einer bestimmten Abwehrtechnik enthält, in diesem Fall zur Analyse geplanter Jobs. Diese Datei ist Teil der D3FEND API und bietet strukturierte Informationen, die programmatisch genutzt werden können, um Details über die Technik in eigene Anwendungen oder Sicherheits-Tools zu integrieren.

Um diese Daten zu nutzen, können Sie die JSON-Datei in ein Programm oder Skript einlesen, das mit dem JSON-Format umgehen kann. In der Praxis könnte dies zum Beispiel in einem Sicherheits-Tool verwendet werden, das automatisch D3FEND-Techniken analysiert und geeignete Sicherheitsmaßnahmen empfiehlt oder implementiert. Sie können die JSON-Datei direkt von der D3FEND-Website herunterladen und in Ihre Anwendung laden, um die darin enthaltenen Informationen zu verarbeiten.

Data Model References

Listet die relevanten Datenfelder auf, die zur Erkennung benötigt werden:

Implementations

Bietet Pseudocode und plattformspezifische Implementierungen wie Splunk und EQL zur Anwendung der Analyse.

Der Pseudocode in den Beschreibungen des MITRE Cyber Analytics Repository (CAR) wird verwendet, um eine mögliche Implementierung der jeweiligen Analyse zu demonstrieren, ohne eine bestimmte Programmiersprache zu verwenden. Der Pseudocode hilft, die Logik und die Schritte zu veranschaulichen, die notwendig sind, um bestimmte Verhaltensweisen von Bedrohungsakteuren zu erkennen, die mit MITRE ATT&CK-Techniken in Verbindung stehen. Er dient als Vorlage für die Integration in SIEM- oder IDS-Systeme:

process = search Process:Create at = filter process where (exe == "at.exe") output at

Darüber hinaus werden Code-Beispiele für konkrete Anwendungsfälle in verschiedenen Programmen zur Verfügung gestellt:

Splunk, Sysmon native

Splunk Version des oben gezeigten Pseudocode:

index=__your_sysmon_index__ Image="C:\\Windows\\*\\at.exe"|stats values(CommandLine) as "Command Lines" by ComputerName

Eql, EQL native

EQL Version des oben gezeigten Pseudocode:

process where subtype.create and process_name == "at.exe"

Logpoint, LogPoint native

LogPoint Version des oben gezeigten Pseudocode:

norm_id=WindowsSysmon event_id=1 image="*\at.exe"

Unit Tests

Unit Tests innerhalb des MITRE CAR (Cyber Analytics Repository) dienen dazu, die Wirksamkeit der in der Datenbank beschriebenen Analysetechniken zu überprüfen. Diese Tests simulieren spezifische Aktionen oder Verhaltensweisen, die eine Bedrohung oder ein verdächtiges Muster darstellen könnten, und überprüfen dann, ob die analytischen Techniken in der Lage sind, diese Aktionen korrekt zu erkennen. Die Tests werden durchgeführt, um zu überprüfen, ob die analytischen Techniken wie erwartet funktionieren und effektiv in der Lage sind, bestimmte Angriffs- oder Missbrauchsszenarien zu identifizieren.

Test Case

Konfigurationen: Windows 7

- Öffnen Sie von einem Administratorkonto aus die Windows-Eingabeaufforderung (Rechtsklick, als Administrator ausführen).

- Führen Sie

at 10:00 calc.exeaus, wobei Sie10:00durch eine Zeit in der nahen Zukunft ersetzen. - Das Programm sollte mit

Added a new job with job ID = 1antworten, wobei die Job-ID davon abhängt, wieviele Aufgaben bereits geplant sind. - Das Programm sollte zu der angegebenen Zeit ausgeführt werden. Dies ist der Zeitpunkt, an dem die Analyse eine Warnung auslösen sollte.

- Um die geplante Aufgabe zu entfernen, führen Sie

at 1 /deleteaus, wobei Sie1durch die in Schritt 3 ausgegebeneJob-IDersetzen.

C:\Users\Administrator> at 10:00 calc.exe // returns a job number X

C:\Users\Administrator> at X /delete ![]()