Unauthentifizierte Scans, wie im vorherigen Artikel beschrieben, bieten eine externe Perspektive auf die Sicherheit eines Systems, indem sie die Sichtbarkeit offener Ports, Dienste und Angriffsflächen von außen aufzeigen, ohne dass Anmeldeinformationen erforderlich sind. Diese Scans sind besonders wertvoll, um schnell grundlegende Sicherheitslücken wie offene Ports und laufende Dienste zu identifizieren, die einem externen Angreifer zugänglich sind. Sie haben den Vorteil, dass sie mit minimalem Risiko für Systemstörungen durchgeführt werden können, und dienen als erste Verteidigungslinie, indem sie Aufschluss darüber geben, wie gut das Netzwerk gegen unbefugte Zugriffsversuche geschützt ist. Durch die Bereitstellung dieser Informationen ergänzen unauthentifizierte Scans die authentifizierten Scans für eine umfassendere Sicherheitsbewertung.

Authentifizierte Scans mit OpenVAS bieten eine verbesserte Sichtbarkeit und eine höhere Genauigkeit bei der Erkennung von Sicherheitslücken, da sie den Zugriff auf Systemressourcen ermöglichen, die nicht authentifizierten Scans verborgen bleiben. Sie ermöglichen eine gründlichere Überprüfung von Betriebssystemen und Anwendungen, identifizieren Konfigurationsfehler und unsichere Einstellungen genauer und reduzieren sowohl falsch positive als auch falsch negative Ergebnisse. Durch die Verwendung von Anmeldeinformationen können sie auch die Wirksamkeit von Patch-Management-Strategien überprüfen, was zu einer effizienteren Behebung von Sicherheitslücken führt. Insgesamt führt dies zu einer erheblichen Zeitersparnis und einer effizienteren Nutzung von Sicherheitsressourcen, während gleichzeitig die Netzwerkbelastung und die Störung des Geschäftsbetriebs minimiert werden, was die Sicherheitsperformance eines Unternehmens erheblich verbessert.

Target Systeme mit Microsoft Windows

Ein authentifizierter Scan eines Zielsystems, das unter Microsoft Windows läuft, ermöglicht eine umfassendere Bewertung der Sicherheitssituation durch einen detaillierten Einblick in die installierte Software, Betriebssystem-Updates und Konfigurationseinstellungen. Mit Hilfe von Anmeldeinformationen kann OpenVAS auf die Windows-Registry und andere Konfigurationsdatenbanken zugreifen, um spezifische Sicherheitsrisiken im Zusammenhang mit Windows-Betriebssystemen zu identifizieren. Die Fähigkeit, detaillierte Informationen aus der Windows-Registrierung zu extrahieren und zu analysieren, ermöglicht eine detaillierte Bewertung potenzieller Sicherheitsrisiken und trägt zu einem umfassenden Verständnis der Sicherheitslage bei.

Einen Domänenaccount für authentifizierte Scans konfigurieren

Um ein Domänenkonto für ein Remote-Audit eines Windows-Targets zu verwenden, müssen die folgenden Konfigurationen vorgenommen werden. Jedes Scan-Target muss ebenfalls Mitglied dieser Domäne sein:

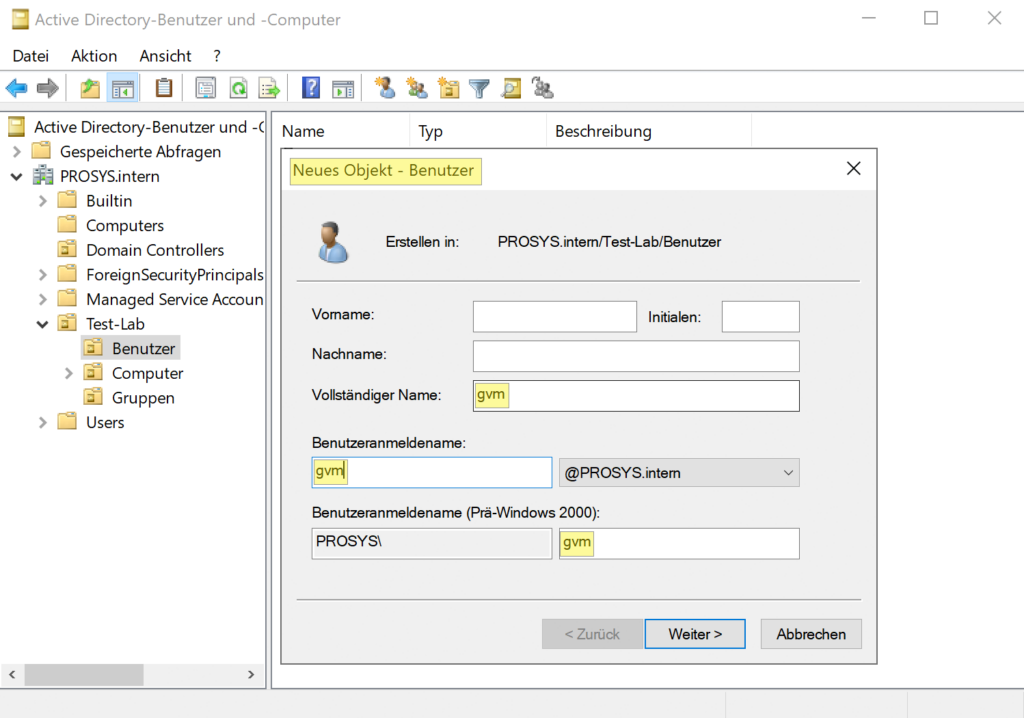

Neues Objekt - Benutzer:

- Im

Active Directory-Benutzer und GruppenSnap-in einen neuen Benutzergvmanlegen.

PS C:\Users\Administrator> New-ADUser -Name "gvm" -AccountPassword (ConvertTo-SecureString "Greenbone!2024" -AsPlainText -Force) -Enabled $true -AccountNeverExpires -PasswordNeverExpires $true -Path "OU=Benutzer,OU=Test-Lab,DC=PROSYS,DC=intern"Neues Objekt - Gruppe:

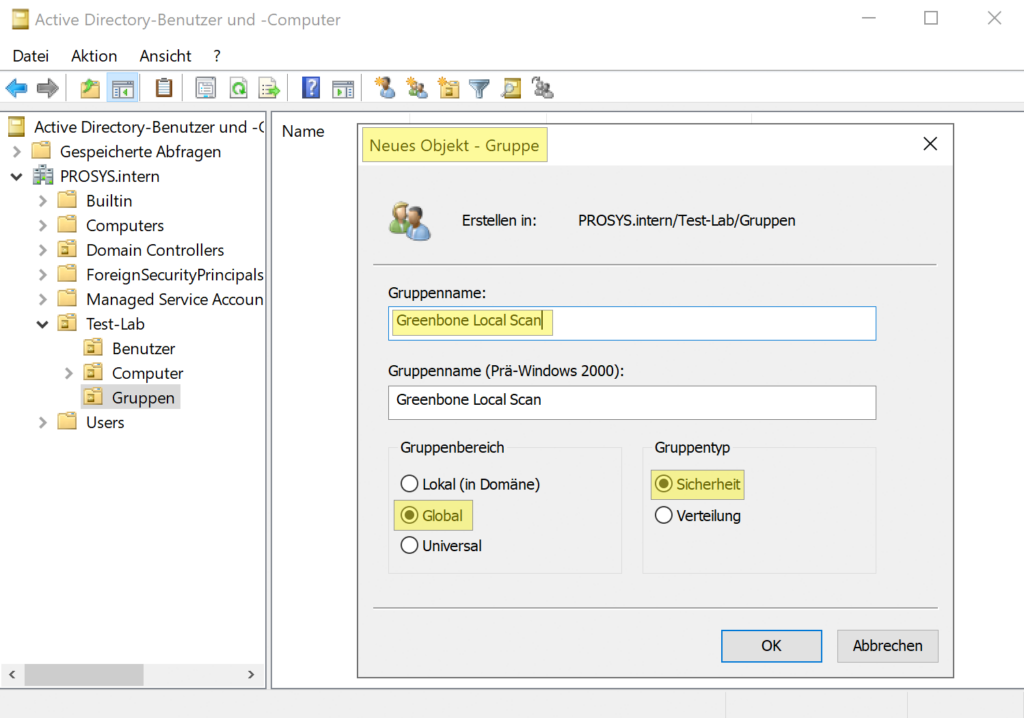

- Im

Active Directory-Benutzer und GruppenSnap-in eine neue globale Sicherheits-GruppeGreenbone Local Scananlegen. - Den Benutzer

gvmzur GruppeGreenbone Local Scanhinzufügen.

PS C:\Users\Administrator> $GroupName = "Greenbone Local Scan"; New-ADGroup -Name $GroupName -GroupScope Global -GroupCategory Security -Path "OU=Gruppen,OU=Test-Lab,DC=PROSYS,DC=intern"; Add-ADGroupMember -Identity $GroupName -Members "gvm"Neues Gruppenrichtlinienobjekt:

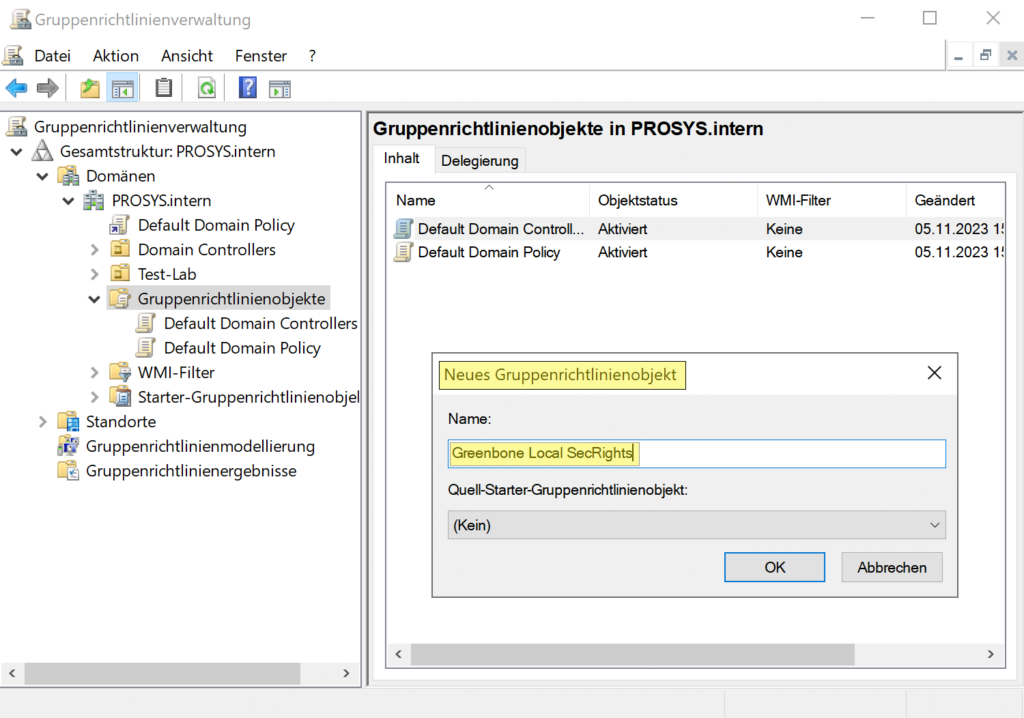

- Öffnen Sie den Gruppenrichtlinien-Editor des Domänen-Controllers

- Legen Sie ein neues Gruppenrichtlinienobjekt

Greenbone Local SecRightsan.

PS C:\Users\Administrator> New-GPO -Name "Greenbone Local SecRights"Gruppenrichtlinie Greenbone Local SecRights bearbeiten:

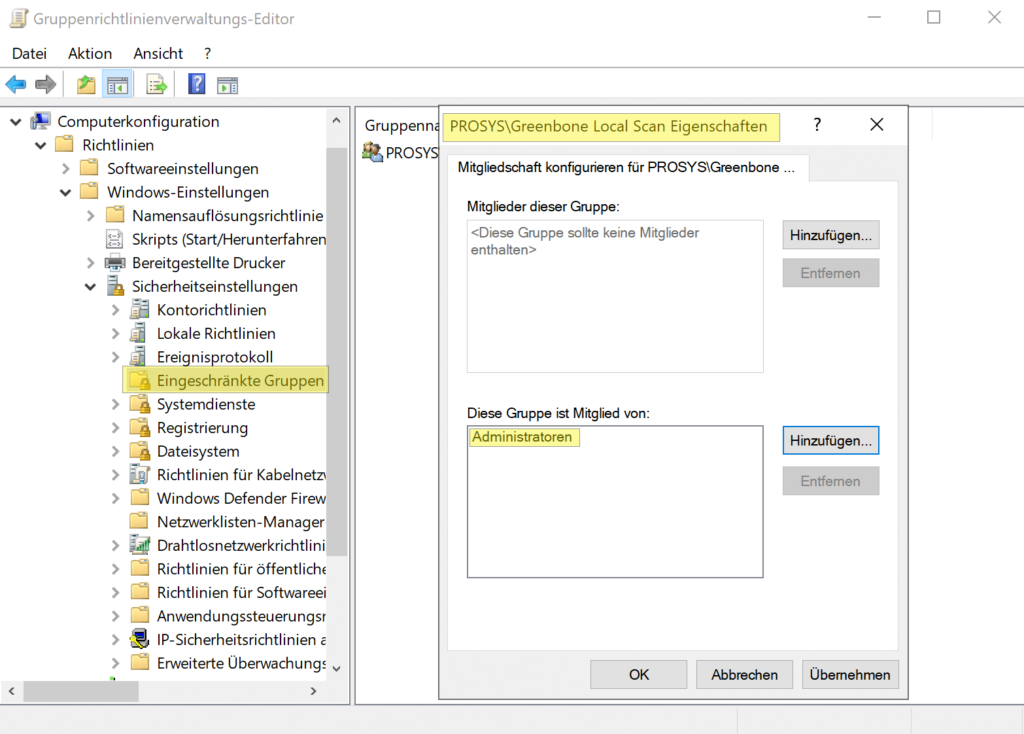

Eingeschränkte Gruppe:

- Navigieren Sie nach

Computerkonfiguration→Richtlinien→Windows-Einstellungen→Sicherheitseinstellungen→Eingeschränkte Gruppen- Fügen Sie die oben erstellte Gruppe

Greenbone Local Scanhinzu. - Fügen Sie im Eingabefeld

Diese Gruppe ist Mitglied vondie Gruppe derAdministratorenhinzu.

- Fügen Sie die oben erstellte Gruppe

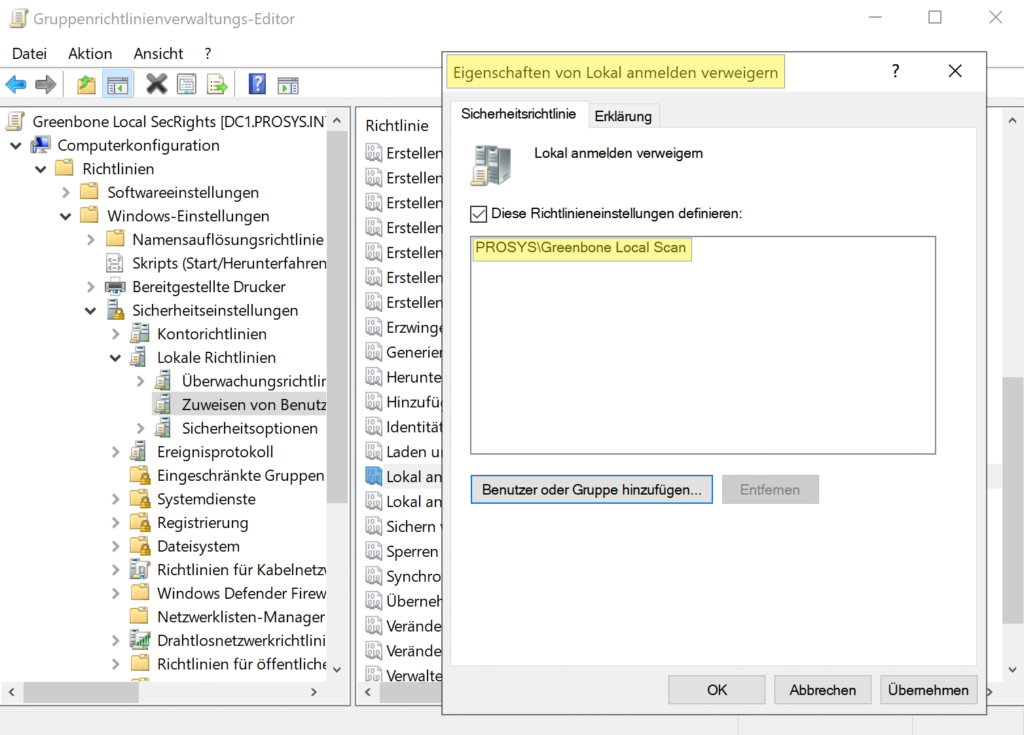

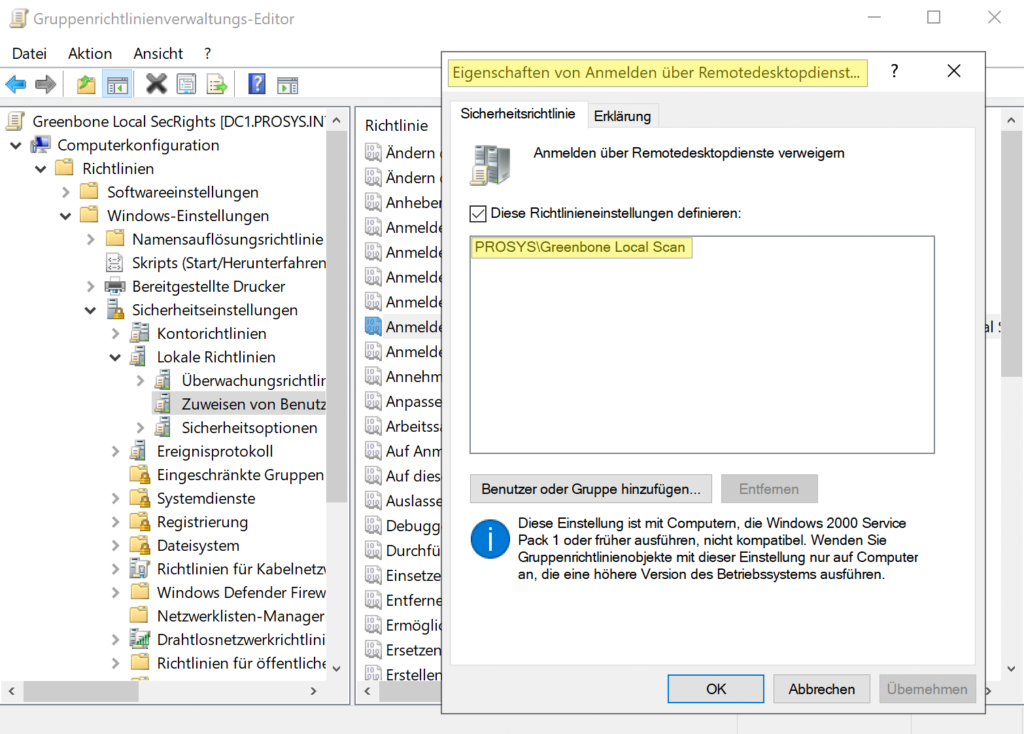

Lokal und über RDP anmelden verweigern:

- Navigieren Sie nach

Computerkonfiguration→Richtlinien→Windows-Einstellungen→Sicherheitseinstellungen→Lokale Richtlinien→Zuweisen von Benutzerrechten- Aktivieren Sie das Gruppenrichtlinienobjekt

Lokal anmelden verweigernund fügen Sie die GruppeGreenbone Local Scander Liste hinzu. - Aktivieren Sie das Gruppenrichtlinienobjekt

Anmelden über Remotedesktopdienst verweigernund fügen Sie die GruppeGreenbone Local Scander Liste hinzu.

- Aktivieren Sie das Gruppenrichtlinienobjekt

Gruppenrichtlinie zuweisen:

Weisen Sie diese Gruppenrichtlinie den OUs zu in der sich die zu scannenden Hosts befinden.

PS C:\Users\Administrator> New-GPLink -Name "Greenbone Local SecRights" -Target "OU=Domain Controllers,DC=PROSYS,DC=intern"PS C:\Users\Administrator> New-GPLink -Name "Greenbone Local SecRights" -Target "OU=Computer,OU=Test-Lab,DC=PROSYS,DC=intern"Read-only Registry (optional):

- Navigieren Sie nach

Computerkonfiguration→Richtlinien→Windows-Einstellungen→Sicherheitseinstellungen→Registrierung- Wählen Sie im Kontextmenü

Schlüssel hinzufügenund selektieren Sie den Registry HiveCLASSES ROOT. - Fügen Sie die Gruppe

Greenbone Local Scanhinzu und aktivieren Sie die CheckboxLesenbei den Berechtigungen dieser Gruppe. Deaktivieren Sie alle anderen Berechtigungen. - Aktivieren Sie die Radio-Buttons

Diesen Schlüssel konfigurierenundVererbbare Berechtigungen an alle Unterschlüssel verteilen.

- Wählen Sie im Kontextmenü

- Wiederholen Sie den Vorgang für die anderen Registry Hives

MACHINEundUSERS.

Firewall Regeln

OpenVAS benötigt für einen authentifizierten Scan die TCP-Ports 445 und 139. Stellen Sie sicher, dass diese Ports geöffnet sind. Normalerweise ist dies für Domänenmitglieder und Domänencontroller standardmäßig der Fall. Wenn Sie strengere Regeln haben, müssen Sie eine Ausnahmeregel für die IP des Scanners einrichten:

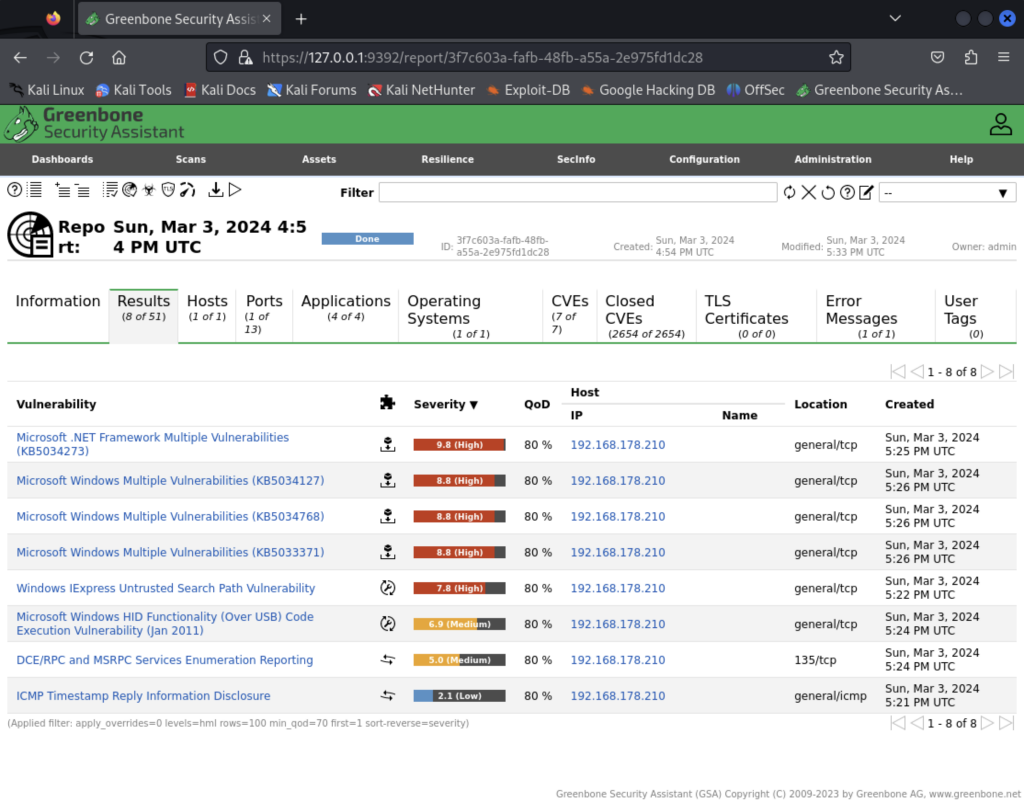

PS C:\Users\Administrator> New-NetFirewallRule -DisplayName "Greenbone Remote Scan" -Direction Inbound -Action Allow -Protocol TCP -LocalPort 139,445 -RemoteAddress 192.168.178.60Scan Result

Mit den Anmeldedaten des Benutzers gvm können Sie nun einen Task erstellen, der Ihr Windows-System mit Administratorrechten quasi von innen scannt. Nun werden Ihnen eventuelle Konfigurationsprobleme und fehlende Updates angezeigt. Der Scan arbeitet auch wesentlich schneller, da er nicht mehr so oft in einen Timeout läuft, weil der Scanner nicht mehr raten muss, welche Komponenten vorhanden sein könnten.

![]()