Die Greenbone Community Edition basiert auf dem Greenbone Vulnerability Management (GVM) System und bietet eine integrierte Plattform für Netzwerksicherheits-Scans und Schwachstellen-Management. Diese Architektur beinhaltet einen leistungsfähigen OpenVAS Scanner für umfassende Schwachstellenanalysen. Ergänzt wird die Architektur durch den Notus Scanner, der auf das Scannen und Überprüfen von Softwareversionen auf Endgeräten spezialisiert ist. Zusammen ermöglichen sie eine detaillierte und präzise Schwachstellenbewertung. Die webbasierte Benutzeroberfläche, der Greenbone Security Assistant, erleichtert die Verwaltung und Analyse der Scanergebnisse. Die Systemleistung wird durch den Einsatz von Redis optimiert, während eine PostgreSQL-Datenbank die Speicherung und Verwaltung der Scan-Daten und Schwachstelleninformationen unterstützt. Regelmäßige Updates des Schwachstellen-Feeds garantieren die Aktualität und Effektivität des Systems und geben den Nutzern einen umfassenden Überblick über die Sicherheitslage ihrer Netzwerke.

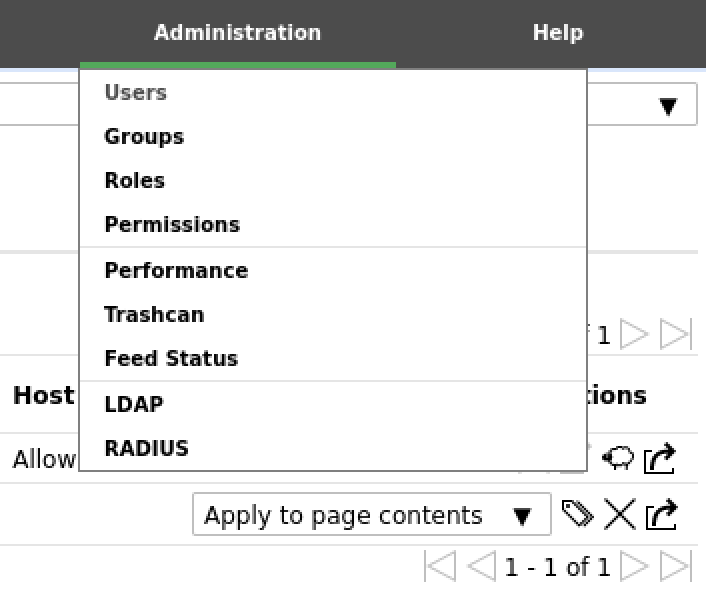

Administration

Die Greenbone Enterprise Appliance bietet eine Benutzerverwaltung mit rollenbasierten Berechtigungen. Bei der Erstinstallation wird ein Web/Scan-Administrator angelegt, der weitere Benutzer anlegen und verwalten kann. Verschiedene vordefinierte Rollen mit spezifischen Zugriffsrechten auf die Weboberfläche stehen zur Verfügung und Administratoren können zusätzliche Rollen erstellen. Diese Rollen und Berechtigungen sind in das Greenbone Management Protocol (GMP) integriert und gelten für alle GMP-Clients. Benutzer können auch in Gruppen organisiert werden, um die Rechtevergabe zu vereinfachen.

Während die Benutzerverwaltung intern durch die Anwendung erfolgt, ist eine Anbindung an externe LDAPS- oder RADIUS-Server für die Passwortverifizierung möglich, wobei alle anderen Benutzereinstellungen innerhalb der Appliance verwaltet werden.

Im Bereich Performance kann die Systemleistung überwacht und ggf. den Gegebenheiten angepasst werden. Details zu den Performance-Einstellungen finden Sie in der Hilfe.

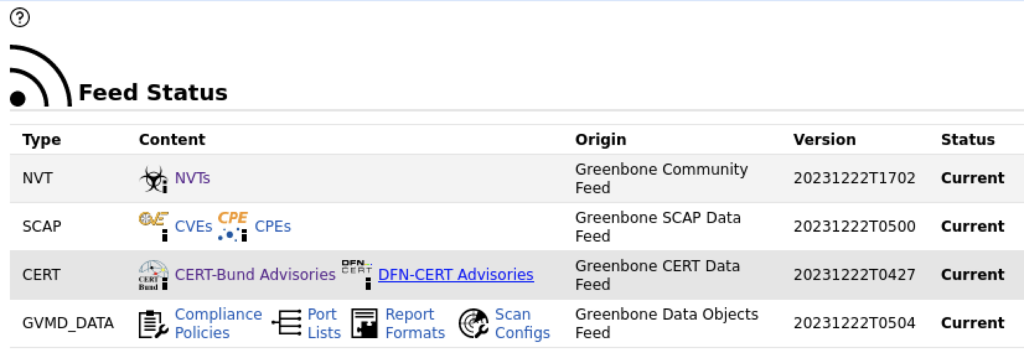

In Feed Status werden Statusinformationen zum Feed angezeigt, z.B. die Zeit seit der letzten Aktualisierung. Wenn ein Feed aktualisiert wird, wird "Update in progress…" angezeigt. Dieser Status wird für alle Feeds angezeigt, auch wenn nur ein Feed aktualisiert wird.

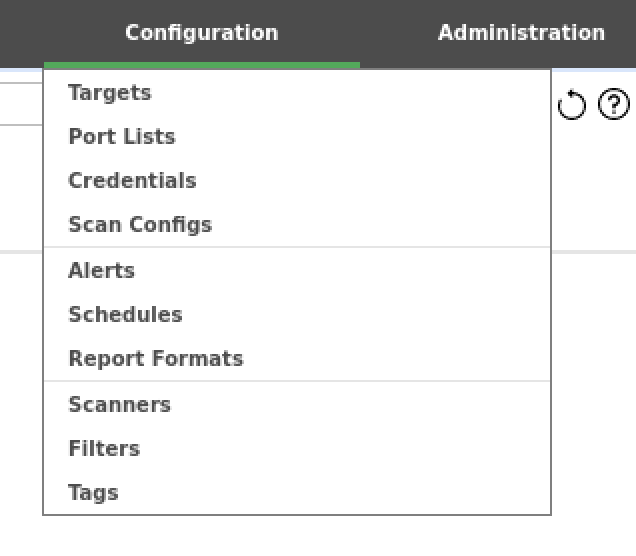

Configuration

Im Bereich Target können Ziele definiert werden. Das können einzelne Hosts, aber auch ganze Netzwerksegmente sein.

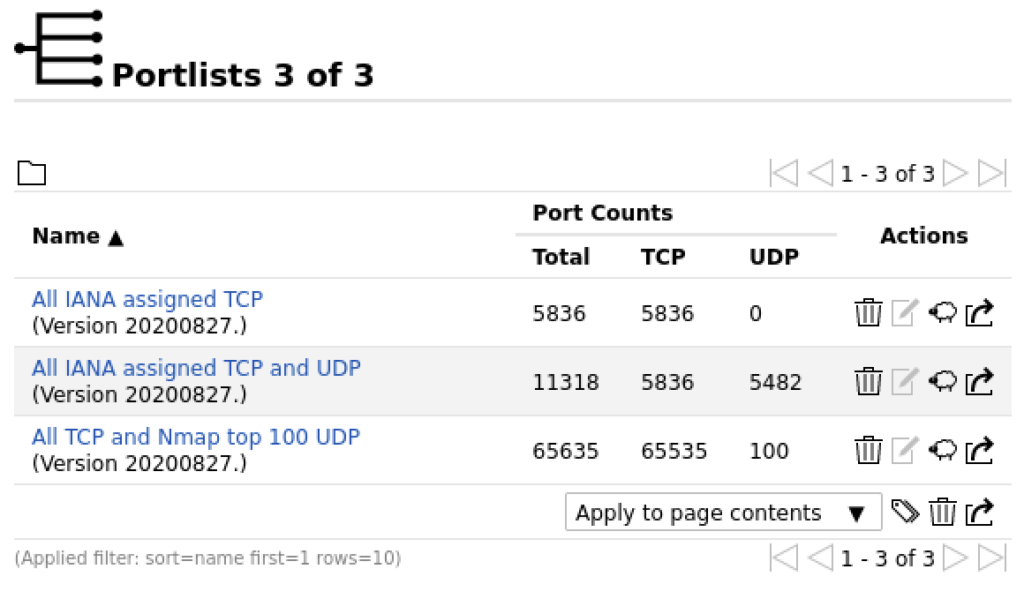

Der Bereich Port List enthält vordefinierte Listen von Ports, die gescannt werden. Diese reichen von den von der IANA definierten Standard TCP Ports über die IANA Standard TCP und UDP Ports bis hin zu allen TCP Ports und den Top 100 UDP Ports. Darüber hinaus können auch benutzerdefinierte Listen erstellt werden. Die Anzahl der Ports hat natürlich erheblichen Einfluss auf die Dauer des Scans.

Im Bereich Credentials können Zugangsdaten für authentifizierte Scans hinterlegt werden. Diese können aber auch beim Anlegen eines Targets angegeben werden.

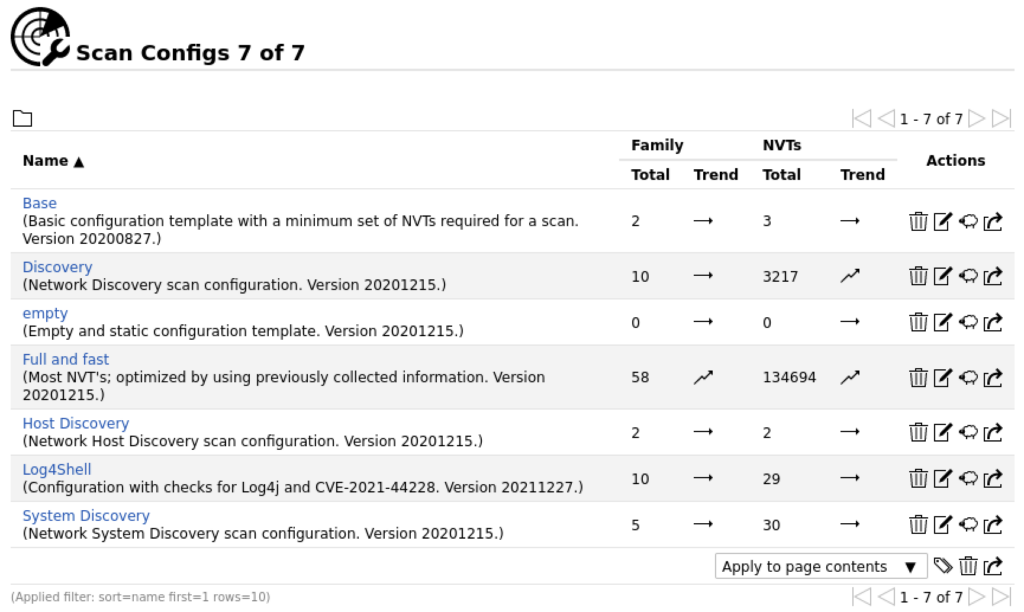

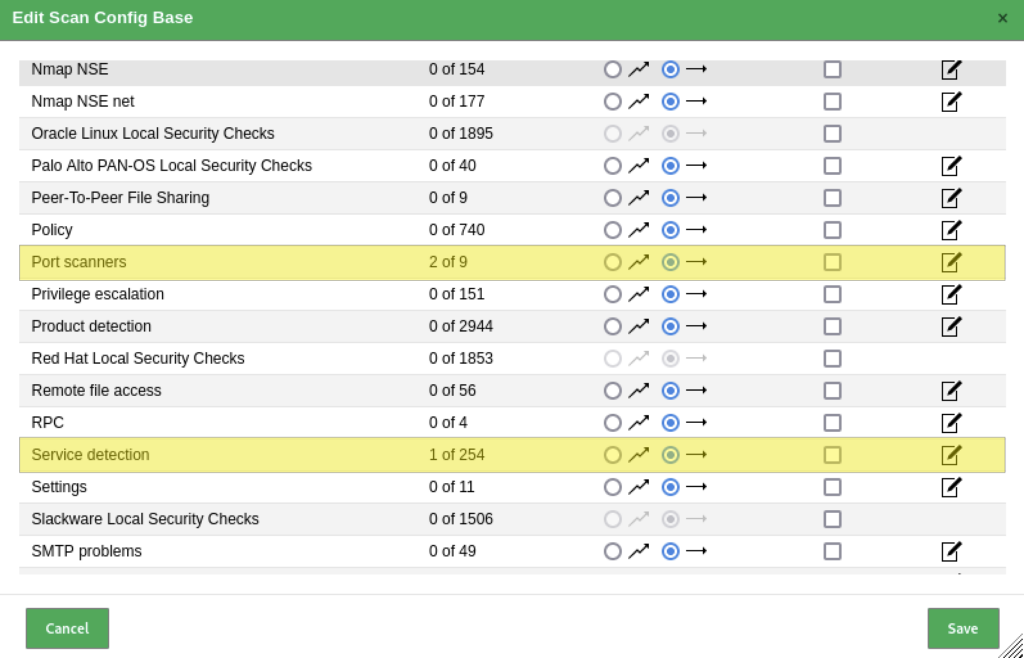

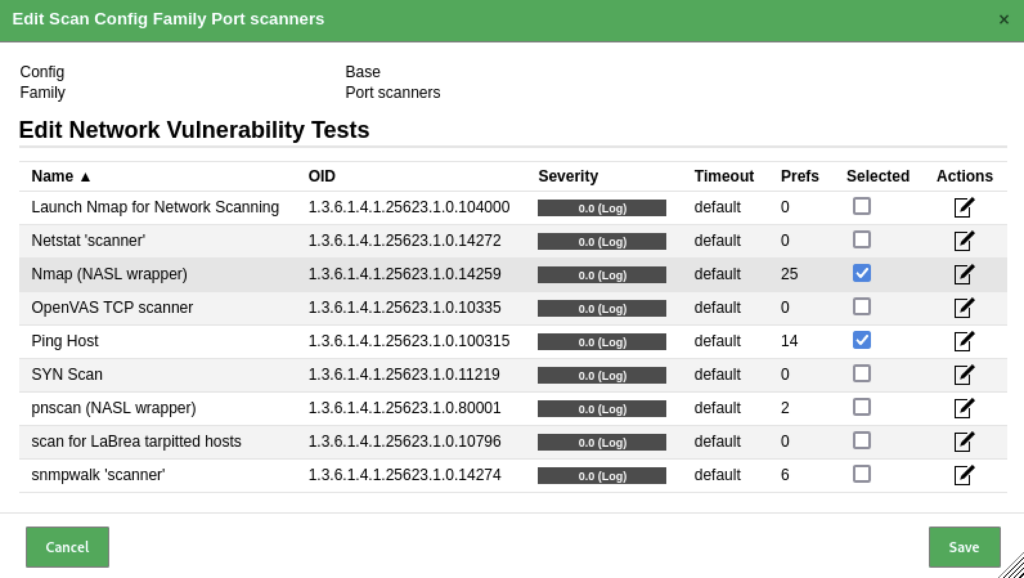

Scan Config in der OpenVAS GUI ermöglicht es dem Benutzer, den Scan an die spezifischen Anforderungen und Ziele der Netzwerksicherheitsüberprüfung anzupassen. Durch die sorgfältige Auswahl und Anpassung dieser Einstellungen kann der Benutzer sicherstellen, dass die Scans so effektiv und effizient wie möglich sind. Änderungen an den Voreinstellungen sind in der Regel nicht erforderlich, es ist jedoch möglich, Voreinstellungen zu klonen und zu bearbeiten oder bei Bedarf neue Voreinstellungen hinzuzufügen. Das interessanteste Preset ist Full and fast, welches auch die Standardeinstellung in OpenVAS ist. Ein Blick auf diese Konfigurationsparameter lohnt sich jedoch, da sie einen guten Überblick über Umfang und Tiefe der Prüfung geben.

Im nächsten Bereich Alerts können ereignisgesteuerte Benachrichtigungen definiert werden. Hier gibt es keine vorkonfigurierten Alarme, sondern diese müssen selbst konfiguriert werden. Dies wird ein sehr dynamischer Prozess sein und die Trigger, die einen Alarm auslösen, werden in der Regel auch an aktuelle Ereignisse, wie z.B. neu aufgetretene schwerwiegende Sicherheitslücken, angepasst.

Im Bereich Schedules können zeitgesteuerte Scans konfiguriert werden oder bereits erstellte Zeitpläne, die bei der Erstellung von Scans konfiguriert wurden.

Im Bereich Report Format kann das gewünschte Ausgabeformat für Berichte (z.B. PDF, XML, TXT) eingestellt werden. Im Bereich Scanner werden die installierten Scanner angezeigt. Hier gibt es nicht viel zu tun, hier sind die Scanner hinterlegt, mit denen die Community Edition ausgeliefert wird. Auch die Bereiche Filters und Tags sind für das Grundverständnis erst einmal nicht von entscheidender Bedeutung.

Secinfo

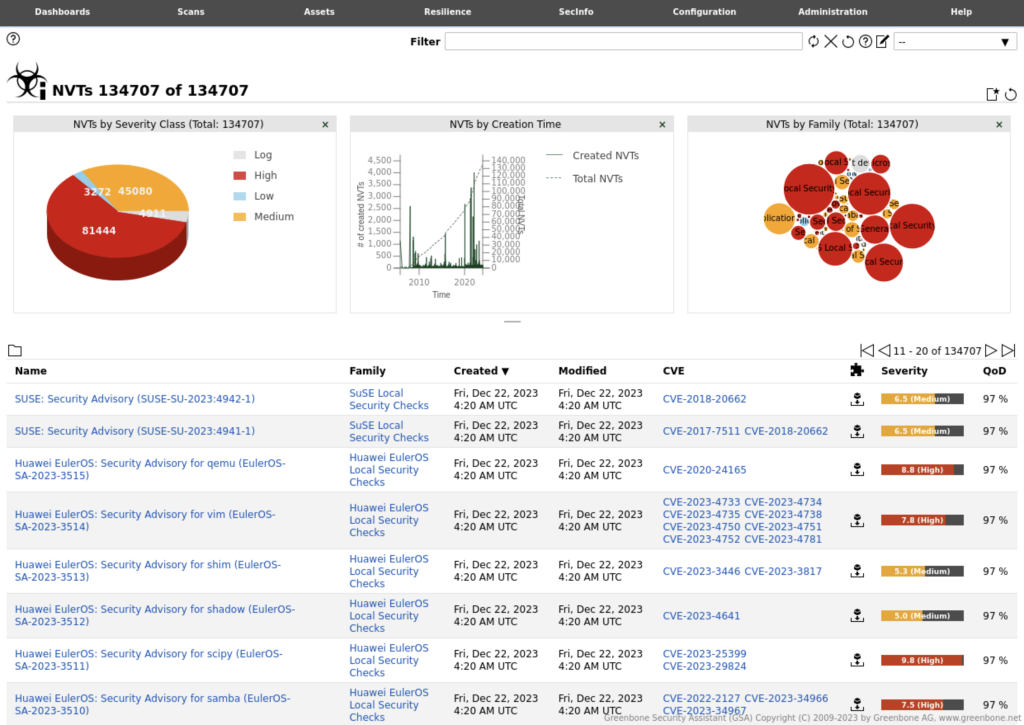

Im Bereich SecInfo werden umfassende Sicherheitsinformationen angezeigt, die für die Bewertung von Schwachstellen entscheidend sind. Dazu gehören Details zu Network Vulnerability Tests (NVTs), eine umfangreiche Schwachstellendatenbank, CVE-Referenzen für bekannte Sicherheitslücken, CPE-Einträge zur Identifizierung betroffener Software und Systeme, CERT-Bund Definitionen zur Überprüfung von Schwachstellen und Konfigurationen. Zu jedem Eintrag können umfangreiche Details abgerufen werden, die die Art der Schwachstelle und mögliche Reaktionen aufzeigen. Dieser Bereich dient als zentrale Informationsquelle für die aktuellsten und relevantesten Sicherheitsdaten, die im Rahmen von Schwachstellenanalysen und Sicherheitsstrategien verwendet werden.

Resilience

Im Bereich Resilience können Tickets angelegt werden, die die Abarbeitung von gefundenen Sicherheitslücken delegieren und dokumentieren. Dies wird in einem eigenen Artikel näher beschrieben und ist für das Grundverständnis zunächst zweitrangig.

Assets und Scans

Hier werden die Scan-Targets und die Konfiguration der Scans erfasst und konfiguriert. Dies wird im Artikel OpenVAS: Tasks, Targets und Assets ausführlich beschrieben.

![]()