Der Artikel Tasks, Targets und Assets beschreibt, wie man Scan-Targets und Tasks erstellt. Mit diesen Werkzeugen kann man den eigentlichen Zweck von OpenVAS testen: Den Network Vulnerability Test. Im Internet stehen einige verwundbare Scan-Targets zum Download bereit. Zum Beispiel ist Metasploitable ein prominenter Vertreter dieser Gattung und eignet sich sehr gut zum Testen von Vulnerability Scans, aber auch für andere Tests wie Penetrationstests und dergleichen. Eine Instanz davon sollte in einem guten Testlabor immer verfügbar sein.

Erstellen des Scan-Targets

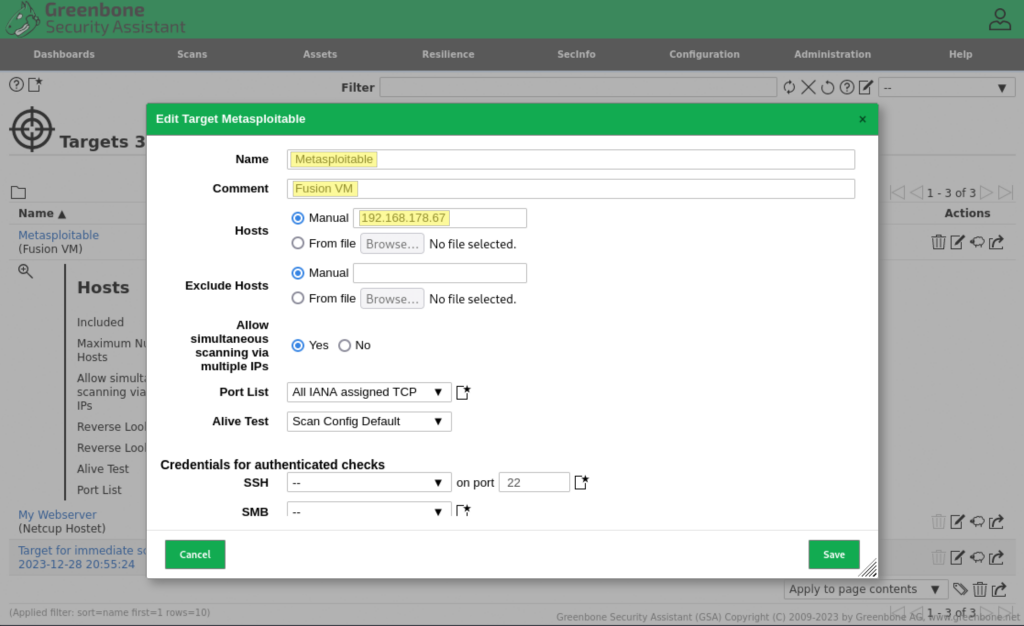

Starten Sie die Metasploitable VM und ermitteln Sie ihre IP-Adresse. Melden Sie sich in der GVM GUI an und navigieren Sie zu Configuration → Targets. Klicken Sie auf das Symbol New Target oben links und füllen Sie den Dialog mit den erforderlichen Daten aus:

Erstellen eines Tasks

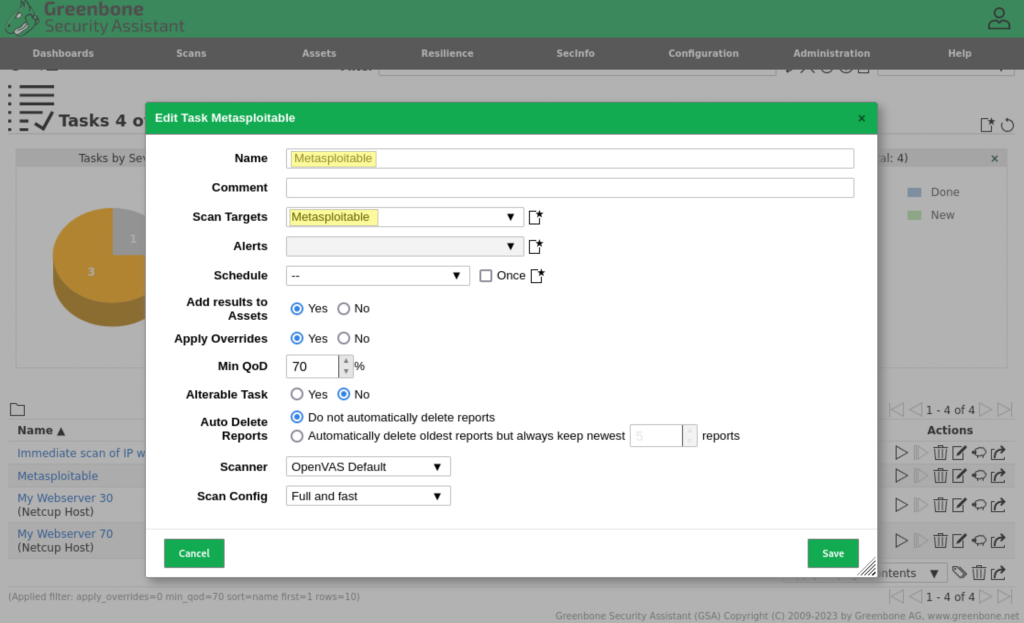

Navigieren Sie zum Register Scans → Tasks, klicken Sie auf das Symbol New Task und füllen Sie den Dialog mit den erforderlichen Daten aus. Im Wesentlichen vergeben Sie nur einen Namen für den Task und wählen das oben erstellte Scan-Target aus. Alle anderen Parameter können für diesen ersten Test auf den Standardwerten belassen werden:

Ausführen eines Tasks

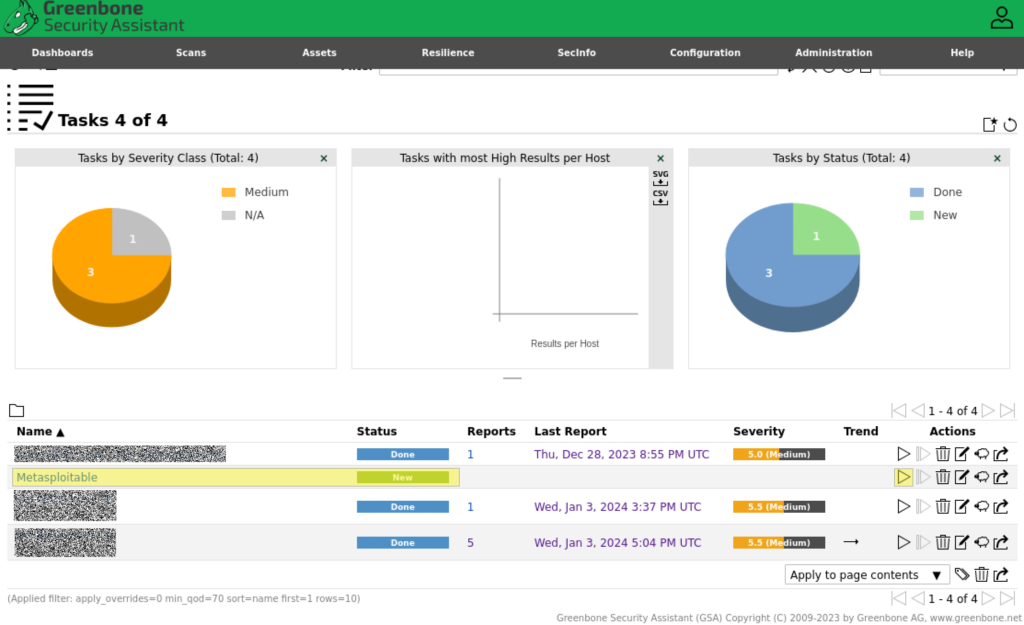

Sie finden den soeben erstellten Task in der Liste der Tasks und können ihn mit einem Klick auf den Start-Button ▷ ausführen:

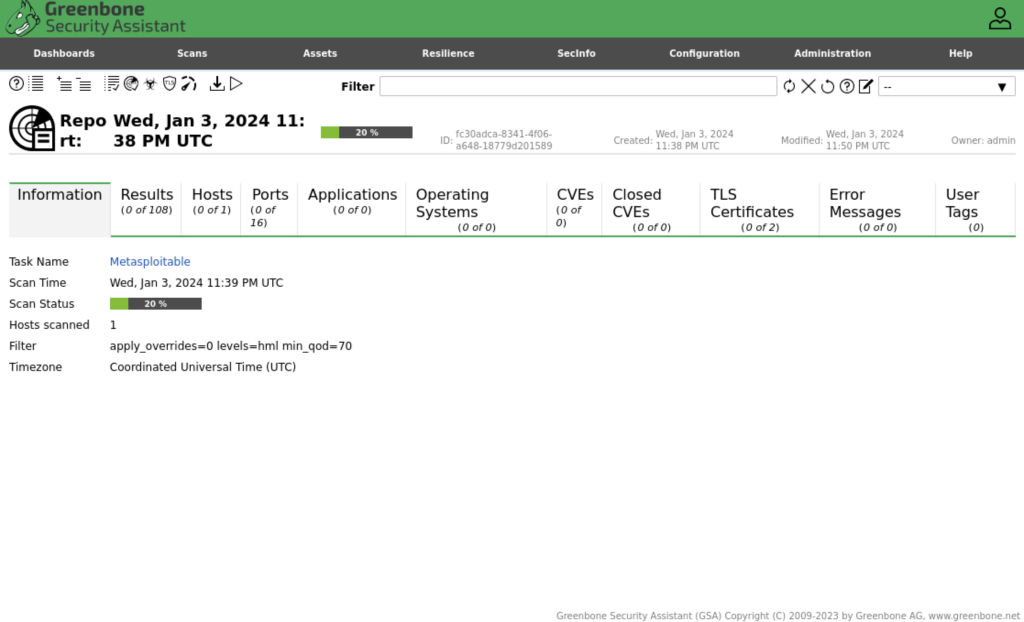

Sie sehen den Fortschritt im Statusbalken, ein Klick auf den Balken öffnet den Report des Tasks. Warten Sie, bis der Task beendet ist...

Report des Scans

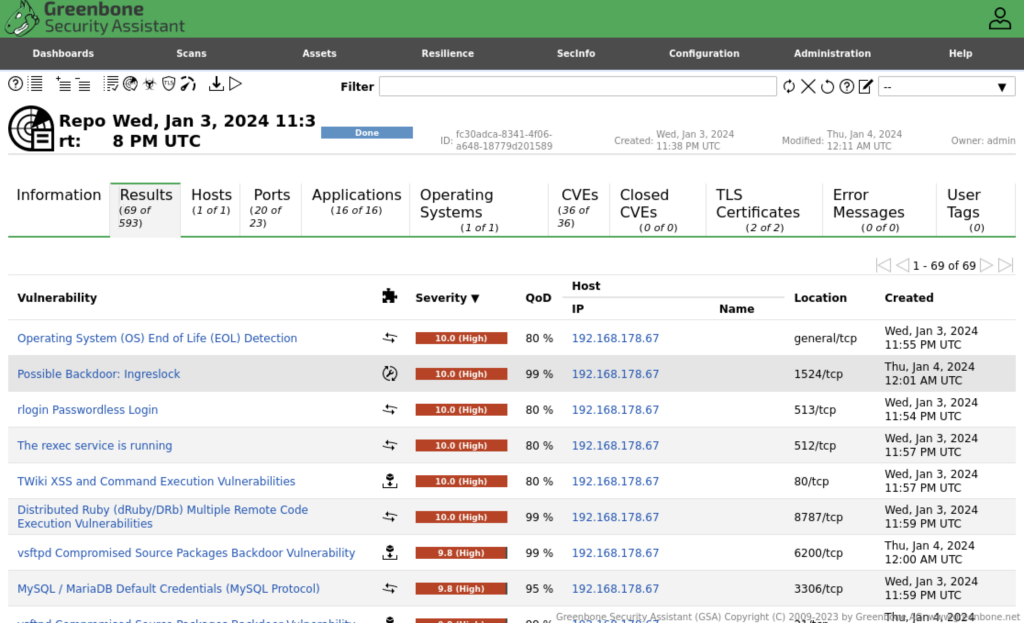

Nach Abschluss des Scans wird dieser im Register Scans → Reports mit dem Status Done angezeigt. Sie öffnen den Report, indem Sie in der ersten Spalte auf das Datum des anzuzeigenden Reports klicken. Hier stehen Ihnen z.B. im Register Results alle gefundenen Schwachstellen zur weiteren Analyse zur Verfügung. In den anderen Registern werden weitere nützliche Informationen zur Verfügung gestellt:

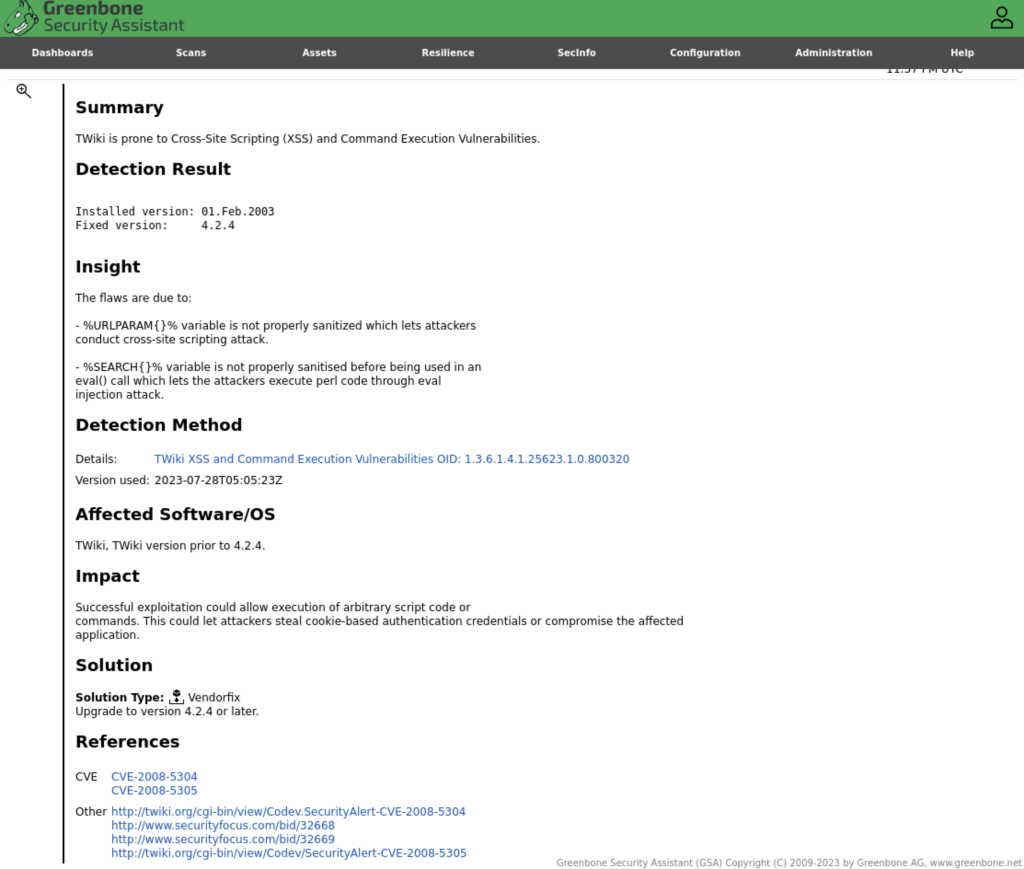

Klicken Sie auf einen Eintrag, um Details zu dieser Schwachstelle anzuzeigen. Verweise auf verfügbare Patches oder andere empfohlene Workarounds werden angezeigt. Falls vorhanden, werden CVE- oder CERT-Nummern für weitere Analysen sowie eine grundlegende Beschreibung der Schwachstelle selbst angegeben:

Hier ist vieles möglich und fast alles denkbar. Stöbern Sie in den anderen Registerkarten nach wertvollen Informationen und machen Sie sich mit diesem Bild vertraut. Es wird Sie bei Ihrer Arbeit als Security Officer lange begleiten. Die Benutzeroberfläche ist eigentlich recht einfach zu verstehen und intuitiv aufgebaut. Schon nach kurzer Zeit werden Sie die weiteren Möglichkeiten gefunden und verstanden haben und ggf. für Ihre Zwecke nutzen.

Impact eines Scans

Bei einem Remote-Scan mit der Scan-Konfiguration Full und Fast sind alle Remote-Checks sicher. Die verwendeten NVTs können einige invasive Komponenten haben, aber keiner der verwendeten NVTs versucht, einen Defekt oder eine Fehlfunktion im Ziel auszulösen. Dies wird durch die Scan-Präferenz safe_checks=yes in der Scan-Konfiguration sichergestellt. Alle NVTs mit sehr invasiven Komponenten oder die einen Denial of Service (DoS) auslösen könnten, werden automatisch vom Test ausgeschlossen.

![]()